L’un des plus grands exemples montrant à quel point nous existons dans un monde hyperconnecté s’est produit ce 19 juillet. Tôt le matin, les alarmes se sont déclenchées à une heure Défaillance de la solution de cybersécurité CrowdStrike qui a affecté les systèmes Microsoft et cela a tout laissé en échec, depuis la demande de la société municipale de location de vélos de Madrid, BiciMad, jusqu’à la diffusion de la télévision australienne ABC.

L’un et l’autre, chacun à une extrémité du monde, ne sont que deux exemples du multitude d’entreprises et d’entreprises touchées en raison de cet incident, dont le principal impact a été constaté dans les aéroports. Rien que dans le réseau d’aéroports gérés par Aena (46 en Espagne, 60 au total), environ 7 400 opérations étaient programmées hier, selon des sources de la société.

Aena, en effet, a vu hier comment l’effondrement de ses systèmes a laissé des images dignes de mémoire, parmi lesquelles, enregistrer les passagers à la maincomme cela se faisait il y a des décennies, dès tôt le matin jusqu’à dix heures, lorsque la connexion réseau était rétablie.

Bien que les compagnies aériennes aient été l’un des secteurs les plus touchés, l’incident technologique a perturbé plus ou moins ce qui semblait être un vendredi « calme » à la mi-juillet.

Des milliers d’entreprises de plusieurs secteurs, soit parce qu’elles utilisent le programme concerné, soit parce qu’elles ont des fournisseurs qui le font, Ils ont vu leurs opérations modifiées vendredi dernier.

Même ceux qui n’ont pas été directement concernés ont dû effectuer des contrôles internes pour certifier que tout fonctionnait correctement à titre préventif et, dans la plupart des cas, en suivant les protocoles préétablis à cet effet.

Depuis le Santander, Movistar, Kutxabank, Unicaja ou Bizumen passant par les médias britanniques SkyActualitésqui n’a pas pu être diffusé en direct ni même la Bourse de Londres.

Même les entreprises qui n’ont pas été directement touchées par l’incident ont activé des contrôles internes pour certifier que tout fonctionnait correctement à titre préventif.

De même, d’autres domaines critiques tels que les soins de santé ont également constaté les ravages de cet échec et même le Centre médical universitaire allemand du Schleswig-Holstein (UKSH) annulé certaines interventions prévues.

Au milieu de ce panorama, PERTURBATEURS – EL ESPAÑOL a discuté avec les DSI de différentes entreprises opérant en Espagne de la manière dont ils ont vécu cette situation, des étapes à suivre pour retrouver une totale normalité des opérations et des leçons ou enseignements qui peuvent être tirés lorsque cela se produit à l’échelle mondiale.

Coca-Cola : d’abord résoudre, puis analyser

Coca-Cola fait partie des entreprises qui ont vu l’activité de certaines de leurs usines affectée. Des sources en Espagne de la multinationale soulignent le « « rapidité avec laquelle une solution a été mise en place » aux défaillances détectées dans le système, ce qui a permis la reprise presque immédiate des opérations.

Comme ils l’expliquent, la première étape, une fois cette chute détectée, a été de déployer toute une série de mécanismes de soutien qui permettraient de trouver un remède momentané.

Après avoir stabilisé la situation et évité l’impact, Cola-Cola se concentre désormais sur la question de savoir s’ils auraient pu faire mieux, tant de leur part que de celle de leurs fournisseurs.

Maintenant, soulignent-ils, une fois contrôlé, la prochaine chose sera « analyser ce qui s’est spécifiquement passé prendre les mesures appropriées pour éviter que cela ne se reproduise. »

Donc, en résumé, leur priorité était de stabiliser et d’éviter l’impact, et maintenant c’est discerner s’ils auraient pu faire quelque chose de mieux, tant de votre part que de celle de vos fournisseurs.

ING : apprentissage continu et résilience

Rocío López, CIO d’ING Espagneest une autre des sources consultées par cette rédaction pour obtenir un aperçu de ce qui s’est passé le 19 juillet dans les entreprises espagnoles.

Heureusement, ING a été laissée à l’écart de l’incident. « Notre priorité absolue est de maintenir la sécurité et la disponibilité de la banque et pour ce faire, nous avons des équipements et des technologies bien préparés pour réagir et être résilientsen plus de pouvoir prévenir, détecter et réagir aussi bien dans nos propres services que dans d’éventuelles dépendances avec des tiers. »

L’expert insiste sur la nécessité actuelle pour les entreprises, face à une transformation numérique qui accélère sur l’accélérateur, d’avoir « le se concentrer sur l’innovation et l’adaptation adéquate au changement« .

« Ce n’est pas quelque chose de nouveau, et les entreprises sont prêtes à ce que la sécurité englobe des processus et des objectifs commerciaux basés sur L’analyse des risques liés aux TIC comme pierre angulaire et un guide d’amélioration continue », ajoute-t-il.

« Nous apprenons constamment car l’environnement l’exige, cela nous rend plus résilients et efficaces pour répondre à n’importe quelle situation »

En fin de compte, les clients sont la priorité de l’entreprise et doivent répondre rapidement et efficacement, »Nous avons déjà des protocoles d’action très définis que nous activons si nécessaire.

De plus, le contrôle des équipements est une pratique courante chez ING pour s’assurer qu’en cas d’événements comme ceux vécus le 19 juillet, tout est prêt pour y faire face, en réduisant les risques.

« Nous effectuons régulièrement des exercices afin que nos équipes soient prêtes à réagir de manière précise et adaptée à toute crise. « Nous sommes en apprentissage continu parce que l’environnement l’exige. »

En ce sens, « avoir une bonne stratégie de sécurité et de disponibilité depuis la base, transversale à l’ensemble de l’organisation, nous rend plus résilients et efficaces pour répondre à n’importe quelle situation ». et surtout protéger et garantir la sécurité de nos clients. »conclut López.

Calme tendu dans les prochains jours

En revanche, les messages des dirigeants d’entreprises du monde entier se succèdent depuis hier matin, avec des messages clairs envers leurs clients et envers l’écosystème technologique qui invitent à la réflexion.

Il Kevin Reed, RSSI d’Acronisa commenté que « cet incident met en évidence l’importance de tests rigoureux et de mises à niveau progressives des agents EDR ».

« Pour l’avenir, nous recommandons à toutes les entreprises de veiller à ce que avoir des solutions de sauvegarde solides et plaider en faveur de meilleurs protocoles de test de la part de leurs fournisseurs de sécurité.

Dans cette ligne, Omer Grossman, CIO de CyberArksouligne que le retour à la normalité pour de nombreux clients prendra au moins quelques jours.

Et il souligne une autre question non moins importante sur la cause de l’échec : « L’éventail des possibilités va de l’erreur humaine – par exemple, un développeur qui a téléchargé une mise à jour sans contrôle qualité suffisant – jusqu’à l’erreur complexe. scénario de cyberattaque profonde et intrigantpréparé à l’avance et dans lequel un attaquant a activé une « commande apocalyptique » ou un kill switch. »

Il analyse et mises à jour de CrowdStrike dans les prochains jours Ils seront essentiels pour résoudre le problème, affirme le CIO. L’épisode n’a pas encore dit son dernier mot.

La situation de ce 19 juillet a pris une telle ampleur que le Institut National de Cybersécurité (INCIBE)une entité dépendant du Ministère de la Transformation Numérique et de la Fonction Publique, a dû présenter une communication dans laquelle elle expliquait, étape par étape, comment intervenir manuellement pour résoudre cette panne.

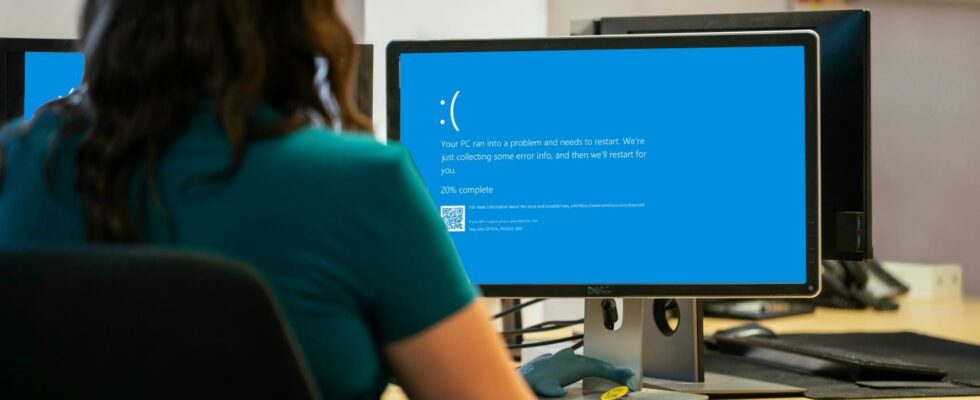

L’organisme national a précisé que les premiers logs ont été détectés jeudi soir et ont été répliqués dans le monde entier. Le motif? Ongle mise à jour d’un volet cybersécurité de la société Crowdstrike ce qui pose des problèmes dans son interaction avec les plateformes Microsoft. Le problème, expliquent-ils, se traduit par la génération d’un écran bleu qui bloque le système et empêche son bon fonctionnement.

INCIBE a déclaré dans ladite communication qu’il est en contact avec les entités impliquées, ainsi qu’avec les opérateurs « critiques et stratégiques » pour leur proposer un accompagnement dans l’adoption de ces mesures d’atténuation.