Ce matin, à la première heure, c’était le chaos. Vers 8 heures, un petit fichier dans une mise à jour de sécurité des systèmes CrowdStrike a interrompu les services cloud Microsoft Azure, provoquant l’effondrement des systèmes de centaines d’entreprises, d’hôpitaux ou de banques à travers le monde. Il a fallu attendre vers 13h30 en Espagne pour que la situation redevienne normale.

Le cataclysme numérique est dû au manque de vérification de CrowdStrike avant d’effectuer une mise à jour de sécurité du système EDR, qui sert à protéger les équipements et les infrastructures de l’entreprise. Ce système a échoué et a conduit à un gel instantané des machines et ordinateurs Azure, du cloud Microsoft, affichant un écran bleu Windows et empêchant ainsi les avions de décoller et de travailler dans les bureaux jusqu’à ce que les utilisateurs puissent effectuer des opérations bancaires.

En plus de subir les conséquences de la déconnexion numérique forcée, cette décision montre l’hyperconnexion et la dépendance de centaines d’entreprises dans le monde à l’égard des mêmes fournisseurs, répartis principalement entre les géants de l’Internet comme Microsoft, Google ou Amazon. Compte tenu de cette situation, il convient de se demander si cela aurait pu être évité et aller encore plus loin, Pourquoi les entreprises n’ont-elles pas leurs propres développements qui leur permettent de s’isoler en cas de panne mondiale de ce type ?

« Nous assistons à une crise importante dans l’espace numérique. Lorsqu’un fournisseur de services de la chaîne d’approvisionnement numérique est affecté, la chaîne entière peut se briser, provoquant des perturbations à grande échelle. Cet incident est un exemple clair de ce que l’on pourrait appeler une pandémie numérique : un point de défaillance unique qui affecte des millions de vies dans le monde »explique Chris Dimitriadis, directeur de la stratégie mondiale chez ISACA dans des déclarations à EL ESPAÑOL – Omicrono.

Dimitriadis explique qu’il ne s’agit pas exclusivement d’une interruption numérique, mais plutôt d’un problème très grave qui va au-delà des opérations commerciales parce que cela affecte la vie des gens : « Les médecins ne peuvent pas voir leurs patients, les médias ne peuvent pas diffuser d’informations et les voyageurs sont bloqués dans les aéroports. »

Hyperconnexion et dépendance

L’exécutif explique que le risque de concentration apparaît lorsque trop d’entreprises dépendent d’un seul fournisseur de plusieurs produits et services, « ce qui les rend vulnérables à ce point de défaillance unique. « Ce type d’interdépendance peut signifier que même de petits chocs peuvent avoir des effets énormes, parfois non seulement sur quelques entreprises, mais sur des industries et des économies entières. »

Une réflexion partagée par Sancho Lerena, PDG et fondateur de PandoraFMS, qui insiste sur le fait que « le problème est que Il existe une énorme dépendance technologique vis-à-vis de fournisseurs comme Microsoft ou CrowdStrike. « Cela n’aurait pas dû se produire simplement parce qu’il existe de nombreuses alternatives, notamment européennes. »

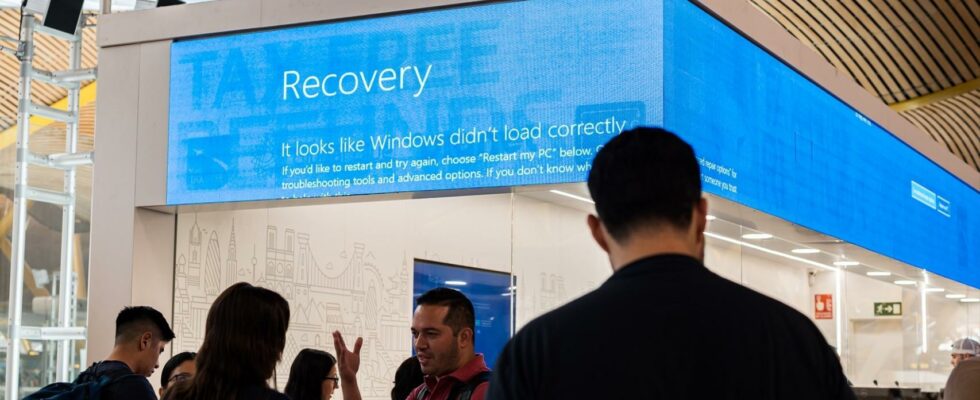

Écran bleu Windows à l’aéroport. ReutersOmicrono

Lerena illustre la nécessité pour les entreprises de tout connecter, ce qui « nécessite de maintenir une infrastructure technologique très complexe, à tel point que Il faut externaliser certaines choses car tout est tellement hyper spécialisé qu’ils doivent acheter des produits tiers pour faire certaines choses », mais Lerena parle de la perversion du modèle pour le confort des entreprises : « les gens finissent par acheter des solutions dont ils n’ont pas besoin ».

« Les gens disent : je veux tout et n’importe quoi. Ils disent oui à toutes les boîtes et installent par défaut ce qui vient sur leurs machines et leurs systèmes d’exploitation. Des choses dont ils n’ont peut-être pas besoin parce qu’ils ne comprennent même pas ce qu’ils font, mais comme ils sont disponibles, ils acceptent et Ils ne supposent pas que plus un système est complexe, plus il risque d’échouer. Tout le monde achète de la technologie parce qu’il veut plus et être mieux protégé, mais il ne suppose pas que cela doit être entretenu et géré. « Plus il y a de « pièces », plus il peut échouer. »

En ce sens, Dimitriadis explique que la stratégie la plus efficace est la gestion des risques dans la chaîne d’approvisionnement. « Cela n’a jamais été aussi important ; chaque organisation doit comprendre ses dépendances et élaborer des plans d’urgence pour améliorer les éventuelles vulnérabilités ».

Et votre propre infrastructure ?

Compte tenu de cette dépendance à l’égard de fournisseurs et de solutions tiers, « des mesures peuvent être prises pour diversifier l’infrastructure et réduire la dépendance à l’égard d’un seul fournisseur ou service. Mais inverser l’hyperconnectivité est très difficile », explique Rodrigo Moro, expert en cloud computing et professeur à l’Immune Technology Institute, qui affirme que les entreprises « connectent ou sous-traitent ces services à jouir de ressources et d’infrastructures qu’il serait impensable d’acquérir ou de développer. »

Autrement dit, ils ne peuvent pas consacrer des investissements à la mise en place de l’ensemble du système, mais ils doivent plutôt « concevoir des services et, en général, des organisations, plus résilients », raconte au journal Juan González, directeur du secteur de sécurité et de confidentialité de Gradiant. La résilience est la capacité d’un système à continuer de fonctionner et à se rétablir en cas d’incident grave comme celui qui s’est produit, maintenant ainsi les services essentiels en fonctionnement.

Une idée que partage Dimitriadis, affirmant que pour « atténuer le risque d’approvisionnement, il ne faut pas se concentrer uniquement sur les risques spécifiques des fournisseurs, mais intègrent également les perturbations générales de la chaîne d’approvisionnement.« et son impact total sur l’entreprise », explique-t-il également qu’il est également important d’effectuer des évaluations et un suivi constants, de diversifier les fournisseurs ainsi que d’établir des contrats fermes qui soutiennent l’entreprise en cas d’interruption.

Passagers avec le système Barajas en panne. Europa Press Omicrono

Un autre scénario dont de nombreuses entreprises peuvent profiter est celui de ne pas être complètement hyperconnectées, explique Lerena. « Du point de vue de la sécurité, c’est le plus recommandé », un scénario compliqué qui demande plus d’efforts – à tous les niveaux – et qui est bien établi dans le secteur. « Les gens veulent le faire par commodité et parce que « Les pratiques industrielles sont contaminées par des intérêts commerciaux »il assure.

Moro, pour sa part, estime que même s’il est possible « et souvent la seule option de se conformer à la réglementation en vigueur, disposer de sa propre infrastructure Ce n’est ni pratique ni économique pour l’entreprise. « Cela nécessite d’énormes investissements. ». Thèse soutenue par González, qui explique que « Développer sa propre infrastructure entraîne des coûts élevés (développement, maintenance, mise à jour…) et nécessite un personnel hautement qualifié, ce qui est très complexe à attirer et à maintenir pour les entreprises non technologiques. De plus, avoir avec Une infrastructure propre à 100% n’élimine pas les risques à 100% ».

« Cela arrivera, de plus en plus »

L’échec qui a bloqué des entreprises de la moitié du monde ce matin est difficile à reproduire, mais il peut se reproduire. En fait, le fondateur de PandoraFMS est direct : « cela va arriver, et de plus en plus. Parce que nous dépendons de quatre chats. Les entreprises doivent reconsidérer leurs politiques de sécurité et leurs fournisseurs. « Nous ne pouvons pas laisser notre indépendance technologique dépendre d’entreprises sur lesquelles nous n’avons aucun contrôle. »

À cette occasion, l’échec était dû à une erreur, mais il a montré la faiblesse du système connecté, révélant aux cybercriminels l’impact qu’il peut avoir. une attaque contre certains fournisseurs dont dépendent de nombreuses entreprises clés.

Le système d’échange à Istanbul ne fonctionne pas. EFE Omicrono

« Bien que l’incident de Crowdstrike soit attribué à une erreur, il aurait pu s’agir d’une cyberattaque ciblée pour exploiter les vulnérabilités du processus de mise à jour des logiciels, ce qui peut conduire à des compromissions du système, au vol et à la perte de données avec des implications pour la sécurité nationale », explique le responsable de l’ISACA.

En l’absence de « solutions magiques » immédiates qui empêcheraient que quelque chose de similaire ne se reproduise, González explique qu’il est possible d’établir une série de contrôles qui « réduisent soit la possibilité que cela se reproduise, soit l’impact si cela se produit ». D’une part, des obligations peuvent être, et sont déjà, établies pour les entreprises fournisseurs afin qu’elles mettent en œuvre de meilleures pratiques de gestion du changement et des tests plus rigoureux avant les mises à jour. Cela peut inclure une compensation financière pour des incidents tels que celui survenu. D’un autre côté, des mécanismes doivent être mis en place pour répondre rapidement et efficacement à ce type d’incidents, comme c’est le cas aujourd’hui. »