Ce n’est pas le genre de découverte de sécurité qui est courante. Un groupe de piratage jusque-là inconnu a utilisé une nouvelle porte dérobée, un savoir-faire de classe mondiale et le développement de logiciels pour créer un botnet espion qui était en grande partie invisible sur de nombreux réseaux de victimes.

Le groupe, que la société de sécurité surnomme Mandiant UNC3524, a passé les 18 derniers mois à fouiller les réseaux de victimes en utilisant des déguisements inhabituels. Dans les cas où le groupe est éjecté, il ne perd pas de temps à réinfecter l’environnement de la victime et à reprendre là où les choses se sont arrêtées. Il existe de nombreuses clés de son camouflage, notamment:

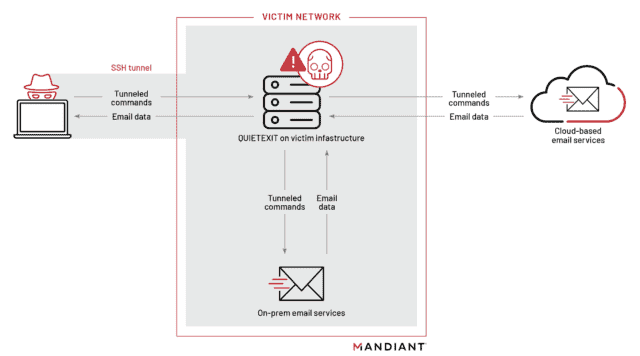

- À l’aide d’un client de porte dérobée unique appelé Quietexit, il s’exécute sur des équilibreurs de charge, des contrôleurs de point d’accès sans fil et d’autres types d’appareils IoT qui ne prennent pas en charge l’antivirus ou la détection des terminaux. Ceci rend la détection par des moyens conventionnels plus difficile.

- Versions personnalisées de la porte dérobée qui utilisent des noms de fichiers et des dates de création similaires aux fichiers légitimes utilisés sur un appareil infecté spécifique.

- Une approche hors du terrain qui privilégie les interfaces et outils de programmation Windows courants par rapport au code personnalisé, dans le but de laisser le moins d’empreinte possible.

- Une manière inhabituelle de connecter une porte dérobée de deuxième niveau à une infrastructure contrôlée par un attaquant, agissant essentiellement comme un serveur crypté TLS qui relaie les données via le protocole SOCKS.

Un tunnel fétichiste avec SOCKS

Dans un article, les chercheurs de Mandiant Doug Bienstock, Melissa Derr, Josh Madeley, Tyler McLellan et Chris Gardner ont écrit :

Au cours de leurs opérations, l’acteur de la menace a démontré un niveau sophistiqué de sécurité opérationnelle que nous ne voyons démontré que par un petit nombre d’acteurs de la menace. L’attaquant a échappé à la détection en opérant à partir d’appareils situés dans des coins aveugles de l’environnement de la victime, y compris des serveurs exécutant des versions inhabituelles de Linux et des appareils réseau exécutant des systèmes d’exploitation opaques. Ces appareils et applications exécutaient des versions de systèmes d’exploitation non prises en charge par les outils de sécurité basés sur des agents, et avaient souvent des niveaux de trafic réseau attendus qui permettaient aux attaquants de s’introduire. L’utilisation par l’attaquant du tunnelier QUIETEXIT lui a permis de survivre en grande partie hors de la terre sans avoir à apporter d’outils supplémentaires, réduisant encore la possibilité de détection. Cela a permis à l’UNC3524 de rester non détecté dans les environnements des victimes jusqu’à 18 mois dans certains cas.

Le tunnel SOCKS a permis aux pirates de connecter efficacement leurs serveurs de contrôle au réseau d’une victime, où ils pouvaient ensuite exécuter des outils sans laisser de traces sur les ordinateurs des victimes.

client

Une porte dérobée secondaire offrait un accès alternatif aux réseaux infectés. Il était basé sur une version du shell Web reGeorg légitime qui avait été fortement obscurci pour rendre la détection plus difficile. L’auteur de la menace l’a utilisé au cas où la porte dérobée principale cesserait de fonctionner. Les chercheurs ont expliqué :

Une fois dans l’environnement de la victime, l’attaquant a passé du temps à identifier les serveurs Web dans l’environnement de la victime et à s’assurer qu’il avait trouvé un serveur accessible sur Internet avant d’y copier REGEORG. Ils se sont également assurés de nommer le fichier d’une manière qui corresponde à l’application exécutée sur le serveur compromis. Mandiant a également observé des cas où UNC3452 utilisait l’horodatage [referring to a tool available here for deleting or modifying timestamp-related information on files] pour modifier les horodatages des informations par défaut du shell Web REGEORG afin qu’elles correspondent à d’autres fichiers dans le même répertoire.

L’une des façons dont les pirates gardent un profil bas est de favoriser les protocoles Windows standard plutôt que les logiciels malveillants pour se déplacer latéralement. Pour passer aux systèmes d’intérêt, UNC3524 a utilisé une version personnalisée de WMIEXEC, un outil qui utilise Windows Management Instrumentation pour configurer un shell sur le système distant.

Enfin, Quietexit réalise son objectif ultime : accéder aux comptes de messagerie des cadres et du personnel informatique dans l’espoir d’obtenir des documents liés à des éléments tels que le développement commercial, les fusions et acquisitions et les transactions financières majeures.

« Une fois que l’UNC3524 a réussi à obtenir des informations d’identification privilégiées pour l’environnement de messagerie de la victime, il a commencé à envoyer des demandes d’API Exchange Web Services (EWS) à l’environnement Microsoft Exchange ou Microsoft 365 Exchange Online sur site », ont-ils écrit à Mandiant Researcher. « Dans chacun des environnements de victimes UNC3524, l’acteur de la menace ciblerait un sous-ensemble de boîtes aux lettres… »

Le poste de botnets cachés pendant 18 mois s’est vanté de certaines des techniques de trading les plus cool jamais apparues en premier sur Germanic News.