Eine Sicherheitsanfälligkeit in einem Paar Telefonüberwachungs-Apps besteht darin, die personenbezogenen Daten von Millionen von Personen zu enthüllen, die die Apps unabsichtlich auf ihren Geräten installiert haben, so ein Sicherheitsforscher, der den Fehler gefunden hat.

Mit dem Fehler kann jeder auf die persönlichen Daten zugreifen – Nachrichten, Fotos, Anrufprotokolle und mehr – Peeling von jedem Telefon oder Tablet, das von Cocospy und Spyic gefährdet wird, zwei unterschiedliche mobile Stalkerware -Apps, die weitgehend denselben Quellcode teilen. Der Fehler enthüllt auch die E -Mail -Adressen der Personen, die sich bei Cocospy und Spyic angemeldet haben, um die App auf dem Gerät einer Person zu pflanzen, um sie verdeckt zu überwachen.

Ähnlich wie bei anderen Arten von Spyware sind Produkte wie Cocospy und Spyic so konzipiert, dass sie auf dem Gerät eines Opfers verborgen bleiben und verdeckt und kontinuierlich die Daten ihres Geräts in ein Dashboard, das von der Person sichtbar ist, die die App gepflanzt hat, auf eine Dashboard hochladen. Durch die Art und Weise, wie heimlich Spyware sein kann, ist sich die Mehrheit der Telefonbesitzer wahrscheinlich nicht bewusst, dass ihre Geräte kompromittiert wurden.

Die Betreiber von Cocospy und Spyic haben die Anfrage von Tech nach Kommentaren weder zurückgegeben, noch haben sie den Fehler zum Zeitpunkt der Veröffentlichung behoben.

Der Fehler ist relativ einfach zu nutzen. Daher veröffentlichen Tech keine spezifischen Details der Sicherheitsanfälligkeit, um schlechten Akteuren nicht zu helfen, die sensiblen persönlichen Daten von Personen, deren Geräte bereits von Cocospy und Spyic beeinträchtigt wurden, weiter zu entlarven.

Der Sicherheitsforscher, der den Fehler feststellte, teilte Tech mit, dass jeder auf die E-Mail-Adresse der Person zugreifen kann, die sich für eine der beiden Apps mit Telefonüberwachung angemeldet hat.

Der Forscher sammelte 1,81 Millionen E -Mail -Adressen von Cocospy -Kunden und 880.167 E -Mail -Adressen von Spyic -Kunden, indem er den Fehler ausnutzte, um die Daten von den Servern der Apps abzukratzen. Der Forscher lieferte Troy Hunt den Cache der E -Mail -Adressen, der die Benachrichtigung des Datenverstoßes ausführt Wurde ich pwned.

Hunt teilte Tech mit, dass er insgesamt 2,65 Millionen eindeutige E -Mail -Adressen, die mit Cocospy und Spyic registriert wurden, um ich zu machen, nach dem Pwned geladen, nachdem er doppelte E -Mail -Adressen entfernt hatte, die in beiden Datenstapeln erschienen. Hunt sagte, dass wie bei früheren Spyware-verwandten Datenverletzungen der Cocospy und der Spyic Cache ist als „empfindlich“ gekennzeichnet, Ich bin pwned gewesen, was bedeutet, dass nur die Person mit einer betroffenen E -Mail -Adresse suchen kann, um festzustellen, ob ihre Informationen dort sind.

Cocospy und Spyic sind die neueste in einer langen Liste von Überwachungsprodukten, die in den letzten Jahren Sicherheitspannen erlebt haben, häufig aufgrund von Fehlern oder schlechten Sicherheitspraktiken. Cocospy und Spyic von Tech von Tech gehören heute zu den 23 bekannten Überwachungsoperationen seit 2017, die die hochsensiblen Daten der Kunden und der Opfer online gehackt, verletzt oder auf andere Weise entlarvt wurden.

Telefonüberwachungs-Apps wie Cocospy und Spyic werden normalerweise als elterliche Kontrolle oder Mitarbeiter-Überwachungs-Apps verkauft, werden jedoch häufig als Stalkerware (oder Ehepartnerwaren) bezeichnet, da einige dieser Produkte ihre Apps ausdrücklich online bewerben oder romantischer Partner ohne ihr Wissen, was illegal ist. Selbst bei mobilen Überwachungs -Apps, die für schändliche Aktivitäten nicht explizit vermarktet werden, verwenden die Kunden diese Apps häufig immer noch für angeblich illegale Zwecke.

Stalkerware -Apps werden aus App Stores verboten und werden daher normalerweise direkt vom Stalkerware -Anbieter heruntergeladen. Infolgedessen erfordern Stalkerware -Apps in der Regel einen physischen Zugriff auf das Android -Gerät einer Person, das sie mit Vorkenntnissen des Gerätepasscode des Opfers des Opfers bepflanzt. Im Fall von iPhones und iPads kann Stalkerware die Daten einer Person in den Cloud Storage Service von Apple Cloud Storage ICloud aufnehmen, für die die Anmeldeinformationen der gestohlenen Apple -Konto verwendet werden müssen.

Stalkerware mit einem China Nexus

Über diese beiden Spyware -Operationen ist wenig anderes bekannt, darunter die wer leitet Cocospy und Spyic. Stalkerware -Betreiber versuchen häufig, die öffentliche Aufmerksamkeit zu vermeiden, da die Reputations- und Rechtsrisiken für den Betrieb von Überwachungsoperationen eingehen.

Cocospy und Spyic wurden in den Jahren 2018 und 2019 gestartet. Allein aus der Anzahl der registrierten Benutzer ist Cocospy einer der größten bekannten Stalkerware-Operationen, die heute in Gang kommen.

Sicherheitsforscher Vangelis Stykas und Felipe Solferini, die mehrere Stalkerware -Familien analysierten als Teil eines Forschungsprojekts 2022fand Evidence, die den Betrieb von Cocospy und Spyic mit 711.ICU, einem in China ansässigen mobilen App-Entwickler, verbinden, dessen Website nicht mehr lädt.

Diese Woche hat Tech die Cocospy- und Spyic-Apps auf einem virtuellen Gerät installiert (mit dem wir die Apps in einer sicheren Sandkasten ausführen können, ohne einem der Spionagedienste reale Daten wie unser Standort zu erteilen). Beide Stalkerware-Apps massieren sich als unscheinbar aussehende „Systemdienst“ -App für Android, die der Erkennung zu entziehen scheint, indem es sich mit den integrierten Apps von Android einfügt.

Wir haben ein Netzwerkanalyse -Tool verwendet, um Daten zu sehen, die in die App fließen und aus der App fließen, um zu verstehen, wie die Spyware -Vorgänge funktionieren, welche Daten gemeinsam genutzt werden und wo sich die Server befinden.

Unsere Verkehrsanalyse ergab, dass die App die Daten unseres virtuellen Geräts über CloudFlare, einen Netzwerksicherheitsanbieter, der den echten Standort und den Webhost der Spyware-Operationen verschleiert, verschleiert. Der Webverkehr zeigte jedoch, dass die beiden Stalkerware -Apps einige Daten der Opfer wie Fotos auf einen Cloud -Speicherserver hochladen, der auf Amazon Web Services gehostet wurde.

Weder Amazon noch Cloudflare reagierten auf die Anfragen von Tech über die Stalkerware -Vorgänge.

Die Analyse zeigte auch, dass der Server während der Verwendung der App gelegentlich mit Status- oder Fehlermeldungen auf Chinesisch reagiert, was darauf hindeutet, dass die Apps von jemandem mit einem Nexus nach China entwickelt werden.

Was Sie tun können, um die Stalkerware zu entfernen

Die von Cocospy und Spyic abgeschlichenen E -Mail -Adressen ermöglichen es jedem, der die Apps gepflanzt hat, festzustellen, ob ihre Informationen (und die Daten ihres Opfers) beeinträchtigt wurden. Die Daten enthalten jedoch nicht genügend identifizierbare Informationen, um Personen zu benachrichtigen, deren Telefone beeinträchtigt sind.

Es gibt jedoch Dinge, die Sie tun können, um zu überprüfen, ob Ihr Telefon durch Cocospy und Spyic beeinträchtigt wird. Wie bei den meisten Stalkerware verlassen sich beide Apps darauf, dass eine Person die Sicherheitseinstellungen auf einem Android -Gerät absichtlich schwägt, um die Apps zu pflanzen – oder im Fall von iPhones und iPads, wobei der Apple -Konto einer Person mit Kenntnis ihres Benutzernamens und ihres Kennworts zugreift.

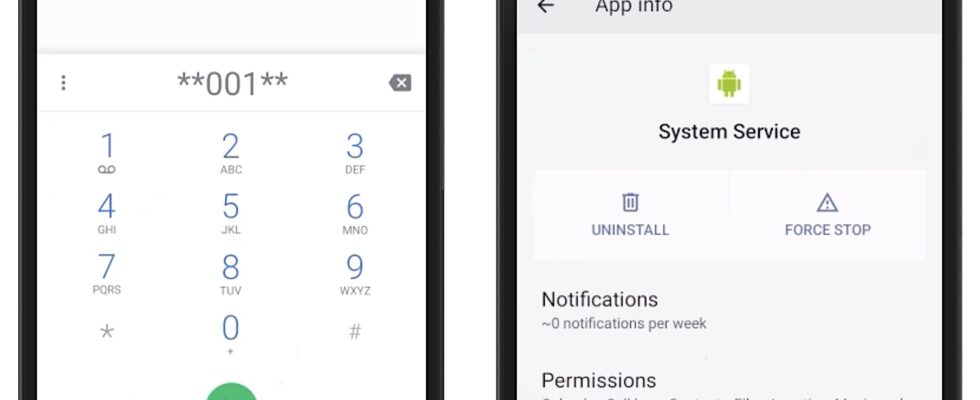

Obwohl sowohl Cocospy als auch Spyic versuchen, sich zu verstecken, indem sie als generisch aussehende App namens „Systemdienst“ erscheinen, gibt es Möglichkeiten, sie zu erkennen.

Mit Cocospy und Spyic können Sie normalerweise ✱✱ betreten001✱✱ Drücken Sie auf der Tastatur Ihrer Android-Telefon-App die Schaltfläche „Anruf“, damit die Stalkerware-Apps auf dem Bildschirm angezeigt werden-wenn sie installiert sind. Dies ist ein in Cocospy und Spyic eingebauter Feature, damit die Person, die die App auf dem Gerät des Opfers gepflanzt hat, den Zugriff wiedererlangt. In diesem Fall kann die Funktion auch vom Opfer verwendet werden, um festzustellen, ob die App installiert ist.

Sie können Ihre installierten Apps auch über das Apps -Menü im Menü Android -Einstellungen überprüfen, auch wenn die App vor der Ansicht versteckt ist.

Tech verfügt über einen allgemeinen Android Spyware -Entfernungshandbuch, mit dem Sie gemeinsame Arten von Telefonstalkerware identifizieren und entfernen können. Denken Sie daran, zu haben ein Sicherheitsplan vor OrtAngesichts der Ausschaltung von Spyware kann die Person, die sie gepflanzt hat, aufmerksam gemacht.

Für Android -Benutzer einschalten Google Play Protect ist ein hilfreicher Schutz, der vor böswilligen Android -Apps, einschließlich Stalkerware, schützen kann. Sie können es aus dem Einstellungsmenü von Google Play aktivieren, wenn es noch nicht aktiviert ist.

Und wenn Sie ein iPhone- und iPad -Benutzer sind und der Meinung sind, dass Sie möglicherweise gefährdet sind, überprüfen Sie, ob Ihr Apple -Konto ein langes und eindeutiges Kennwort verwendet (idealerweise in einem Passwort -Manager gespeichert) und dass Ihr Konto auch hat Zwei-Faktor-Authentifizierung eingeschaltet. Sie sollten auch überprüfen und Entfernen Sie Geräte aus Ihrem Konto, die Sie nicht erkennen.

Wenn Sie oder jemand, den Sie kennen, Hilfe benötigen, bietet die nationale Hotline für häusliche Gewalt (1-800-799-7233) den Opfern von häuslichem Missbrauch und Gewalt rund um die Uhr freie, vertrauliche Unterstützung. Wenn Sie sich in einer Notsituation befinden, rufen Sie 911 an. Die Koalition gegen Stalkerware Hat Ressourcen, wenn Sie der Meinung sind, dass Ihr Telefon durch Spyware kompromittiert wurde.

Wenden Sie sich an Zack Whittaker sicher mit Signal und WhatsApp unter +1 646-755-8849. Sie können Dokumente auch sicher mit Tech über teilen Gesichert.