Eine Telefonüberwachung Eine App namens Spyhide sammelt heimlich private Telefondaten von Zehntausenden Android-Geräten auf der ganzen Welt, wie neue Daten zeigen.

Spyhide ist eine weit verbreitete Stalkerware- (oder Ehepartnerware-)App, die auf dem Telefon eines Opfers installiert wird, oft von jemandem, der seinen Passcode kennt. Die App ist so konzipiert, dass sie auf dem Startbildschirm des Telefons des Opfers verborgen bleibt, sodass sie schwer zu erkennen und zu entfernen ist. Nach der Platzierung lädt Spyhide still und kontinuierlich die Kontakte, Nachrichten, Fotos, Anrufprotokolle und Aufzeichnungen des Telefons sowie den detaillierten Standort in Echtzeit hoch.

Trotz ihrer Tarnung und dem breiten Zugriff auf die Telefondaten eines Opfers sind Stalkerware-Apps bekanntermaßen fehlerhaft und können die gestohlenen privaten Daten des Opfers bekanntermaßen verschütten, durchsickern lassen oder auf andere Weise einem weiteren Risiko der Offenlegung aussetzen, was den Risiken zugrunde liegt, die Telefonüberwachungs-Apps mit sich bringen.

Jetzt ist Spyhide die neueste Spyware-Operation, die dieser wachsenden Liste hinzugefügt wurde.

Der in der Schweiz ansässige Hacker Maia Arson Crimew sagte in ein Blogbeitrag dass der Spyware-Hersteller einen Teil seiner Entwicklungsumgebung offengelegt und so Zugriff auf den Quellcode des webbasierten Dashboards ermöglicht hat, mit dem Täter die gestohlenen Telefondaten ihrer Opfer einsehen können. Durch die Ausnutzung einer Schwachstelle im schäbigen Code des Dashboards verschaffte sich crimew Zugriff auf die Back-End-Datenbanken und deckte so das Innenleben der geheimen Spyware-Operation und ihrer mutmaßlichen Administratoren auf.

Crimew stellte Tech eine Kopie der Nur-Text-Datenbank von Spyhide zur Überprüfung und Analyse zur Verfügung.

Jahrelange gestohlene Telefondaten

Die Datenbank von Spyhide enthielt detaillierte Aufzeichnungen von etwa 60.000 kompromittierten Android-Geräten aus dem Jahr 2016 bis zum Datum der Exfiltration Mitte Juli. Zu diesen Aufzeichnungen gehörten Anrufprotokolle, Textnachrichten und ein genauer Standortverlauf über Jahre hinweg sowie Informationen zu jeder Datei, z. B. wann ein Foto oder Video aufgenommen und hochgeladen wurde und wann und wie lange Anrufe aufgezeichnet wurden.

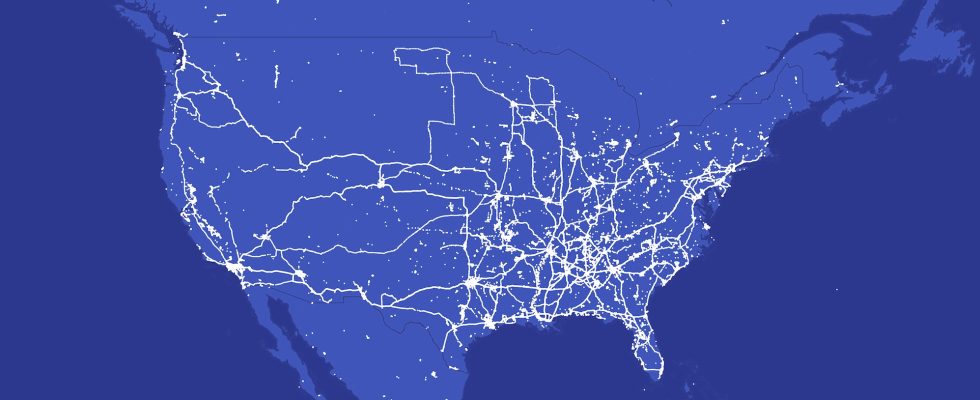

Tech hat fast zwei Millionen Standortdatenpunkte in eine Offline-Geodaten- und Kartierungssoftware eingespeist, sodass wir die globale Reichweite der Spyware visualisieren und verstehen konnten.

Unsere Analyse zeigt, dass sich das Überwachungsnetzwerk von Spyhide über alle Kontinente erstreckt, mit Clustern von Tausenden von Opfern in Europa und Brasilien. In den USA gibt es mehr als 3.100 kompromittierte Geräte, ein Bruchteil der Gesamtzahl weltweit, dennoch gehören diese US-Opfer immer noch zu den am häufigsten überwachten Opfern im Netzwerk, allein aufgrund der Menge an Standortdaten. Ein von Spyhide kompromittiertes US-Gerät hatte stillschweigend mehr als 100.000 Standortdatenpunkte hochgeladen.

Hunderttausende Standortdatenpunkte, die von Spyhide-Stalkerware auf einer Karte der Vereinigten Staaten gesammelt wurden. Bildnachweis: Tech

Die Datenbank von Spyhide enthielt außerdem Aufzeichnungen über 750.000 Benutzer, die sich bei Spyhide mit der Absicht registriert hatten, die Spyware-App auf dem Gerät eines Opfers zu installieren.

Obwohl die hohe Zahl der Nutzer auf eine ungesunde Lust auf die Nutzung von Überwachungs-Apps hindeutet, haben die meisten Nutzer, die sich angemeldet haben, ihr Telefon nicht kompromittiert oder für die Spyware bezahlt, wie die Aufzeichnungen zeigen.

Obwohl die meisten kompromittierten Android-Geräte von einem einzelnen Benutzer kontrolliert wurden, ergab unsere Analyse, dass mehr als 4.000 Benutzer die Kontrolle über mehr als ein kompromittiertes Gerät hatten. Eine kleinere Anzahl von Benutzerkonten hatte die Kontrolle über Dutzende kompromittierter Geräte.

Zu den Daten gehörten auch 3,29 Millionen Textnachrichten mit sehr persönlichen Informationen wie Zwei-Faktor-Codes und Links zum Zurücksetzen von Passwörtern; mehr als 1,2 Millionen Anrufprotokolle mit den Telefonnummern des Empfängers und der Dauer des Anrufs sowie etwa 312.000 Anrufaufzeichnungsdateien; mehr als 925.000 Kontaktlisten mit Namen und Telefonnummern; und Aufzeichnungen für 382.000 Fotos und Bilder. Die Daten enthielten auch Einzelheiten zu fast 6.000 Umgebungsaufnahmen, die heimlich über das Mikrofon des Telefons des Opfers aufgezeichnet wurden.

Hergestellt im Iran, gehostet in Deutschland

Auf seiner Website macht Spyhide keinen Hinweis darauf, wer die Operation betreibt oder wo sie entwickelt wurde. Angesichts der rechtlichen und rufschädigenden Risiken, die mit dem Verkauf von Spyware und der Erleichterung der Überwachung anderer verbunden sind, ist es nicht ungewöhnlich, dass Spyware-Administratoren versuchen, ihre Identität geheim zu halten.

Doch während Spyhide versuchte, die Beteiligung des Administrators zu verbergen, enthielt der Quellcode die Namen zweier iranischer Entwickler, die von der Operation profitierten. Einer der Entwickler, Mostafa M., dessen LinkedIn-Profil angibt, dass er sich derzeit in Dubai befindet, lebte zuvor in derselben nordöstlichen iranischen Stadt wie der andere Spyhide-Entwickler, Mohammad A., wie aus Registrierungsunterlagen zu Spyhides Domains hervorgeht.

Die Entwickler antworteten nicht auf mehrere E-Mails mit der Bitte um Stellungnahme.

Stalkerware-Apps wie Spyhide, die explizit die heimliche Ehegattenüberwachung anpreisen und fördern, sind aus Googles App Store verbannt. Stattdessen müssen Benutzer die Spyware-App von der Website von Spyhide herunterladen.

Tech installierte die Spyware-App auf einem virtuellen Gerät und nutzte ein Tool zur Analyse des Netzwerkverkehrs, um zu verstehen, welche Daten in das Gerät ein- und ausflossen. Dank dieses virtuellen Geräts konnten wir die App in einer schützenden Sandbox ausführen, ohne ihr echte Daten, einschließlich unseres Standorts, mitzuteilen. Die Verkehrsanalyse ergab, dass die App die Daten unseres virtuellen Geräts an einen Server des deutschen Webhosting-Riesen Hetzner sendete.

Als er um einen Kommentar gebeten wurde, sagte Hetzner-Sprecher Christian Fitz gegenüber Tech, dass der Webhoster das Hosten von Spyware nicht zulasse.

Was du tun kannst

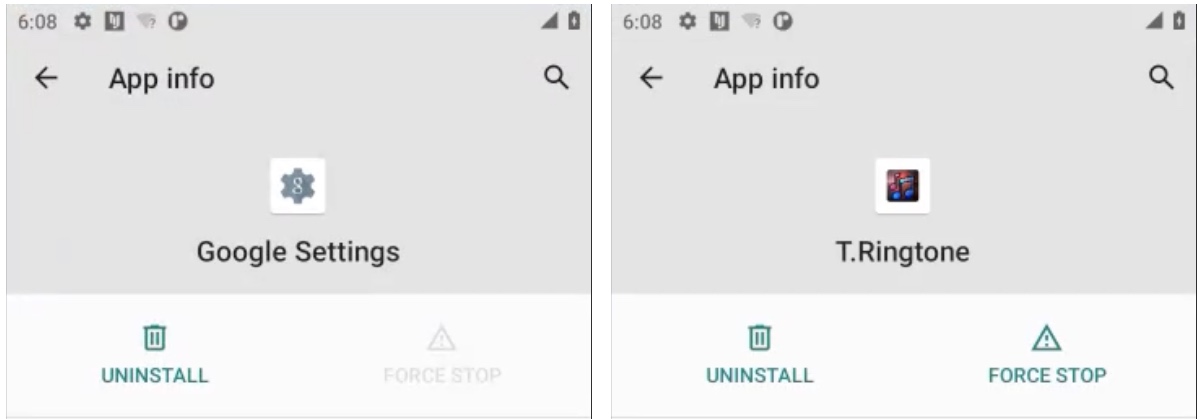

Android-Spyware-Apps werden oft als normal aussehende Android-App oder -Prozess getarnt, daher kann es schwierig sein, diese Apps zu finden. Spyhide tarnt sich als Google-App namens „Google Settings“ mit einem Zahnradsymbol oder als Klingelton-App namens „T.Ringtone“ mit einem Musiknotensymbol. Beide Apps fordern die Erlaubnis zum Zugriff auf die Daten eines Geräts an und beginnen sofort mit dem Senden privater Daten an dessen Server.

Sie können Ihre installierten Apps über das Apps-Menü in den Einstellungen überprüfen, auch wenn die App auf dem Startbildschirm ausgeblendet ist.

Bildnachweis: Tech

Wir haben eine allgemeine Anleitung, die Ihnen dabei helfen kann, Android-Spyware zu entfernen, sofern dies sicher ist. Denken Sie daran, dass das Ausschalten der Spyware wahrscheinlich die Person alarmiert, die sie installiert hat.

Das Einschalten von Google Play Protect ist eine hilfreiche Schutzmaßnahme, die vor bösartigen Android-Apps wie Spyware schützt. Sie können es über das Einstellungsmenü in Google Play aktivieren.

Wenn Sie oder jemand, den Sie kennen, Hilfe benötigt, bietet die nationale Hotline für häusliche Gewalt (1-800-799-7233) rund um die Uhr kostenlose, vertrauliche Unterstützung für Opfer von häuslicher Gewalt und Gewalt. Wenn Sie sich in einer Notsituation befinden, rufen Sie 911 an Koalition gegen Stalkerware verfügt auch über Ressourcen, wenn Sie glauben, dass Ihr Telefon durch Spyware kompromittiert wurde.