Eine umfassende Strafverfolgungsoperation unter der Leitung der britischen National Crime Agency hat diese Woche LockBit ausgeschaltet, die berüchtigte mit Russland verbundene Ransomware-Bande, die seit Jahren Unternehmen, Krankenhäuser und Regierungen auf der ganzen Welt verwüstet.

Die Aktion führte dazu, dass die Leak-Site von LockBit geschlossen, die Server beschlagnahmt, mehrere Festnahmen vorgenommen und Sanktionen der US-Regierung verhängt wurden. Dies ist eine der bisher bedeutendsten Operationen gegen eine Ransomware-Gruppe.

Es handelt sich zweifellos auch um eine der neuartigeren Abschaltungen, die wir je gesehen haben: Die britischen Behörden kündigten die Beschlagnahmung der LockBit-Infrastruktur auf der eigenen Leak-Site der Gruppe an, die nun zahlreiche Details über das Innenleben der Bande enthält – mit dem Versprechen, noch mehr zu erfahren kommen.

Hier ist, was wir bisher gelernt haben.

LockBit hat die Daten der Opfer nicht gelöscht – selbst wenn sie bezahlt haben

Es besteht seit langem der Verdacht, dass die Bezahlung der Lösegeldforderung eines Hackers ein Glücksspiel und keine Garantie dafür ist, dass gestohlene Daten gelöscht werden. Einige Unternehmensopfer haben dies sogar gesagt und erklärt, sie könnten „nicht garantieren“, dass ihre Daten gelöscht würden.

Die LockBit-Abschaltung hat uns die Bestätigung gegeben, dass dies absolut der Fall ist. Die NCA enthüllte, dass einige der auf den beschlagnahmten Systemen von LockBit gefundenen Daten Opfern gehörten, die ein Lösegeld an die Bedrohungsakteure gezahlt hatten, „was beweist, dass selbst wenn ein Lösegeld gezahlt wird, dies keine Garantie dafür ist, dass die Daten gelöscht werden, ganz gleich, was die Kriminellen tun.“ versprochen haben“, die NCA sagte in einer Erklärung.

Selbst Ransomware-Banden schaffen es nicht, Schwachstellen zu schließen

Ja, selbst Ransomware-Banden beheben Softwarefehler nur langsam. Laut Malware-Forschungsgruppe vx-untergrund Unter Berufung auf LockBitSupp, den mutmaßlichen Anführer der LockBit-Operation, hackten sich die Strafverfolgungsbehörden in die Server der Ransomware-Operation und nutzten dabei eine bekannte Schwachstelle in der beliebten Web-Programmiersprache PHP.

Die Schwachstelle, die zur Gefährdung seiner Server genutzt wird, ist verfolgt als CVE-2023-3824ein Remote-Ausführungsfehler, der im August 2023 behoben wurde und LockBit Monate Zeit gibt, den Fehler zu beheben.

„Das FBI hat Server über PHP kaputt gemacht, Backup-Server ohne PHP können nicht angegriffen werden“, heißt es in der übersetzten Nachricht von LockBitSupp an vx-underground, die ursprünglich auf Russisch verfasst war.

Die Entfernung von Ransomware dauert lange

Nach Angaben der europäischen Strafverfolgungsbehörde Europol dauerte die Ausschaltung von LockBit, offiziell bekannt als „Operation Cronos“, Jahre. Die Agentur am Dienstag bekannt gegeben dass die Ermittlungen gegen die berüchtigte Ransomware-Bande im April 2022 begannen, also vor etwa zwei Jahren auf Ersuchen der französischen Behörden

Seitdem sagte Europol, dass sein Europäisches Zentrum für Cyberkriminalität (EC3) mehr als zwei Dutzend operative Treffen und vier technische einwöchige Sprints organisiert habe, um die Ermittlungshinweise vor der letzten Phase der Ermittlungen zu entwickeln: der Abschaltung dieser Woche.

LockBit hat mehr als 2.000 Organisationen gehackt

Es ist seit langem bekannt, dass LockBit, das 2019 erstmals in die kompetitive Cyberkriminalitätsszene vordrang, eine der, wenn nicht sogar die produktivste Ransomware-Bande ist.

Die Operation am Dienstag bestätigt dies nahezu, und jetzt liegen dem US-Justizministerium Zahlen vor, die dies untermauern. Nach Angaben des Justizministeriums hat LockBit in den USA und weltweit über 2.000 Opfer gefordert und mehr als 120 Millionen US-Dollar an Lösegeld erhalten.

Sanktionen, die auf ein wichtiges LockBit-Mitglied abzielen, können Auswirkungen auf andere Ransomware haben

Eines der am Dienstag angeklagten und sanktionierten Top-LockBit-Mitglieder ist ein russischer Staatsbürger, Iwan Gennadijewitsch Kondratjew, von dem US-Beamte behaupten, er sei an anderen Ransomware-Banden beteiligt.

Nach Angaben des US-FinanzministeriumsKondratiev hat auch Verbindungen zu REvil, RansomEXX und Avaddon. Während RansomEXX und Avaddon weniger bekannte Varianten sind, war REvil eine weitere in Russland ansässige Ransomware-Variante, die durch aufsehenerregende Hacks Berühmtheit erlangte und Millionen an Lösegeldzahlungen durch den Hack des US-amerikanischen Netzwerküberwachungsgiganten Kaseya einbrachte.

Kondratjew war es auch genannt ein Anführer einer neu bekannt gegebenen LockBit-Untergruppe namens „National Hazard Society“. Über diese LockBit-Tochtergesellschaft ist noch wenig bekannt, aber die NCA versprach, in den kommenden Tagen mehr preiszugeben.

Die Sanktionen verbieten in den USA ansässigen Opfern von Kondratjews Ransomware effektiv die Zahlung des von ihm geforderten Lösegelds. Angesichts der Tatsache, dass Kondratiev an mindestens fünf verschiedenen Ransomware-Banden beteiligt ist, werden die Sanktionen sein Leben wahrscheinlich fünfmal schwieriger machen.

Die Briten haben Sinn für Humor

Einige Leute (z. B. ich, ein Brite) würden argumentieren, dass wir das bereits wussten, aber die LockBit-Aktion hat uns gezeigt, dass die britischen Behörden Sinn für Humor haben.

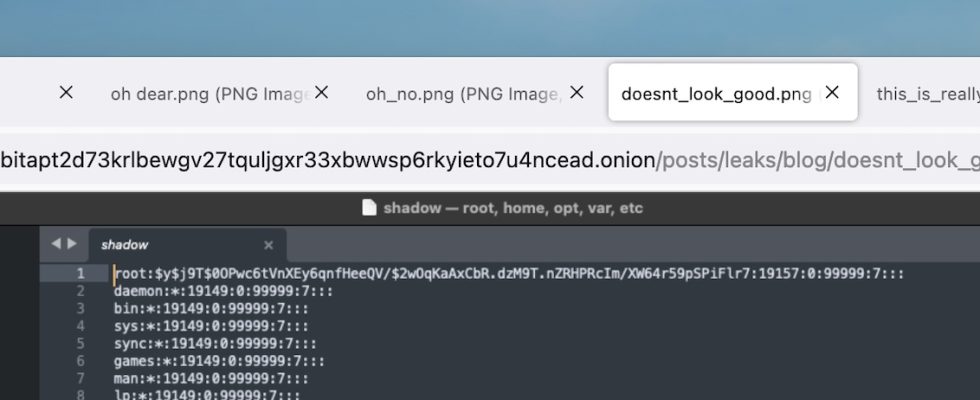

Die NCA hat LockBit nicht nur lächerlich gemacht, indem sie die Dark-Web-Leak-Site der Bande für ihre eigenen LockBit-bezogenen Enthüllungen nachahmte. Wir haben verschiedene Easter Eggs gefunden, die auf der jetzt beschlagnahmten LockBit-Website versteckt waren. Unser Favorit sind die verschiedenen Dateinamen für die Bilder der Website, darunter „oh Dear.png“, „doesnt_look_good.png“ und „this_is_really_bad.png“.

Bildnachweis: Tech