Der neue Besitzer von Twitter, Elon Musk, wirbt fieberhaft für seine „Twitter Files“: ausgewählte interne Mitteilungen des Unternehmens, mühsam von sympathischen Amanuenses herausgetwittert. Aber Musks offensichtliche Überzeugung, dass er einen parteiischen Kraken freigelassen hat, ist falsch – weit entfernt von Verschwörung oder systematischem Missbrauch sind die Dateien ein wertvoller Blick hinter den Vorhang der Mäßigung in großem Maßstab und weisen auf die Sisyphusarbeit hin, die von jeder Social-Media-Plattform geleistet wird.

Seit einem Jahrzehnt führen Unternehmen wie Twitter, YouTube und Facebook einen aufwändigen Tanz auf, um die Details ihrer Moderationsprozesse gleichermaßen außerhalb der Reichweite von schlechten Schauspielern, Aufsichtsbehörden und der Presse zu halten.

Zu viel preiszugeben würde bedeuten, die Prozesse dem Missbrauch durch Spammer und Betrüger auszusetzen (die tatsächlich jedes durchgesickerte oder veröffentlichte Detail ausnutzen), während zu wenig preiszugeben zu schädlichen Berichten und Gerüchten führt, da sie die Kontrolle über die Erzählung verlieren. In der Zwischenzeit müssen sie bereit sein, ihre Methoden zu rechtfertigen und zu dokumentieren, oder sie riskieren Tadel und Geldstrafen von Regierungsstellen.

Das Ergebnis ist, dass zwar jeder a kennt wenig Wie genau diese Unternehmen die auf ihren Plattformen veröffentlichten Inhalte prüfen, filtern und ordnen, reicht gerade aus, um sicher zu sein, dass das, was wir sehen, nur die Spitze des Eisbergs ist.

Manchmal gibt es Enthüllungen über die Methoden, die wir vermuteten – stundenweise Auftragnehmer, die sich durch gewalttätige und sexuelle Bilder klicken, eine abscheuliche, aber anscheinend notwendige Industrie. Manchmal übertreiben die Unternehmen ihre Karten, wie wiederholte Behauptungen, wie KI die Moderation revolutioniert, und nachfolgende Berichte, dass KI-Systeme für diesen Zweck undurchschaubar und unzuverlässig sind.

Was fast nie passiert – im Allgemeinen tun Unternehmen dies nur, wenn sie dazu gezwungen werden – ist, dass die eigentlichen Tools und Prozesse der Inhaltsmoderation in großem Maßstab ohne Filter offengelegt werden. Und genau das hat Musk getan, vielleicht auf eigene Gefahr, aber sicherlich zum großen Interesse aller, die sich jemals gefragt haben, was Moderatoren tatsächlich tun, sagen und klicken, wenn sie Entscheidungen treffen, die Millionen betreffen können.

Achten Sie nicht auf das ehrliche, komplexe Gespräch hinter dem Vorhang

Die in der letzten Woche veröffentlichten E-Mail-Ketten, Slack-Konversationen und Screenshots (oder vielmehr Screenshots von Bildschirmen) geben einen Einblick in diesen wichtigen und kaum verstandenen Prozess. Was wir sehen, ist ein bisschen Rohmaterial, das nicht die parteiischen Illuminaten sind, die einige erwartet haben – obwohl es durch seine höchst selektive Präsentation klar ist, dass dies das ist, was wir wahrnehmen sollen.

Weit gefehlt: Die beteiligten Personen sind abwechselnd vorsichtig und zuversichtlich, praktisch und philosophisch, unverblümt und entgegenkommend und zeigen, dass die Entscheidung für Einschränkung oder Verbot nicht willkürlich getroffen wird, sondern einem sich entwickelnden Konsens gegensätzlicher Standpunkte entspricht.

Bis zu der Entscheidung, die Laptop-Geschichte von Hunter Biden vorübergehend einzuschränken – wahrscheinlich die umstrittenste Moderationsentscheidung der letzten Jahre hinter dem Verbot von Trump – gibt es weder die Parteilichkeit noch die Verschwörung, die durch die bombastische Verpackung der Dokumente unterstellt wird.

Stattdessen finden wir ernsthafte, nachdenkliche Menschen, die versuchen, widersprüchliche und unzureichende Definitionen und Richtlinien in Einklang zu bringen: Was macht „gehackte“ Materialien aus? Wie sicher sind wir uns in dieser oder jener Einschätzung? Was ist eine angemessene Reaktion? Wie sollen wir es kommunizieren, an wen und wann? Was sind die Folgen, wenn wir es tun, wenn wir nicht einschränken? Welche Präzedenzfälle schaffen oder brechen wir?

Die Antworten auf diese Fragen sind überhaupt nicht offensichtlich und werden normalerweise in monatelanger Recherche und Diskussion oder sogar vor Gericht ausgearbeitet (Präzedenzfälle wirken sich auf die Rechtssprache und die Auswirkungen aus). Und sie mussten schnell gemacht werden, bevor die Situation auf die eine oder andere Weise außer Kontrolle geriet. Dissens von innen und außen (nicht weniger von einem US-Vertreter – ironischerweise zusammen mit Jack Dorsey in Verletzung der gleichen Richtlinie im Thread doxxed) wurde berücksichtigt und ehrlich integriert.

„Dies ist eine sich abzeichnende Situation, in der die Fakten unklar bleiben“, sagte der frühere Vertrauens- und Sicherheitschef Yoel Roth. „Wir irren auf der Seite, eine Warnung aufzunehmen und zu verhindern, dass dieser Inhalt verstärkt wird.“

Manche hinterfragen die Entscheidung. Einige stellen die Tatsachen, wie sie präsentiert wurden, in Frage. Andere sagen, dass es durch ihre Lektüre der Richtlinie nicht unterstützt wird. Einer sagt, dass sie die Ad-hoc-Grundlage und das Ausmaß der Aktion sehr deutlich machen müssen, da sie offensichtlich als parteiisch geprüft wird. Der stellvertretende General Counsel Jim Baker fordert weitere Informationen, sagt aber, dass Vorsicht geboten ist. Es gibt keinen klaren Präzedenzfall; die Tatsachen sind zu diesem Zeitpunkt nicht vorhanden oder unbestätigt; Einige der Materialien sind eindeutig nicht einvernehmliche Nacktbilder.

„Ich glaube, Twitter selbst sollte einschränken, was es empfiehlt oder in Trendnachrichten bringt, und Ihre Politik gegenüber QAnon-Gruppen ist alles in Ordnung“, räumt der Abgeordnete Ro Khanna ein, während er auch argumentiert, dass die fragliche Aktion einen Schritt zu weit geht. „Es ist ein hartes Gleichgewicht.“

Weder die Öffentlichkeit noch die Presse waren in diese Gespräche eingeweiht, und die Wahrheit ist, dass wir genauso neugierig sind und weitgehend im Dunkeln tappen wie unsere Leser. Es wäre falsch, die veröffentlichten Materialien als vollständige oder sogar genaue Darstellung des gesamten Prozesses zu bezeichnen (sie sind offensichtlich, wenn auch ineffektiv, ausgewählt und ausgewählt, um zu einer Erzählung zu passen), aber selbst so wie sie sind, sind wir besser informiert als zuvor .

Werkzeuge des Handels

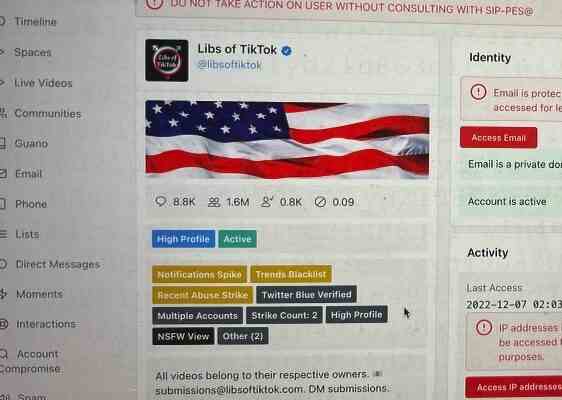

Noch direkter aufschlussreich war der nächste Thread, der Screenshots der tatsächlichen Moderationswerkzeuge enthielt, die von Twitter-Mitarbeitern verwendet wurden. Während der Thread unaufrichtig versucht, die Verwendung dieser Tools mit Shadow Bann gleichzusetzen, zeigen die Screenshots keine schändlichen Aktivitäten und müssen sie auch nicht, um interessant zu sein.

Bildnachweis: Twitter

Im Gegenteil, das Gezeigte ist gerade deshalb überzeugend, weil es so prosaisch, so nüchtern systematisch ist. Hier sind die verschiedenen Techniken, die alle Social-Media-Unternehmen immer wieder erklärt haben, die sie verwenden, aber während wir sie zuvor in den fröhlichen diplomatischen Ton der PR gefasst hatten, werden sie jetzt ohne Kommentar präsentiert: „Trends Blacklist“, „High Profile“, „DO NICHT TREFFEN“ und der Rest.

In der Zwischenzeit erklärt Yoel Roth, dass die Maßnahmen und Richtlinien besser aufeinander abgestimmt werden müssen, dass mehr Forschung erforderlich ist und dass Pläne zur Verbesserung im Gange sind:

Die Hypothese, die vielem von dem, was wir implementiert haben, zugrunde liegt, ist, dass wir Abhilfemaßnahmen ergreifen sollten, die die Exposition verringern, wenn die Exposition gegenüber zB Fehlinformationen direkt Schaden verursacht, und die Begrenzung der Verbreitung/Viralität von Inhalten ist ein guter Weg, dies zu tun … wir sind Wir müssen solidere Argumente vorbringen, um dies in unser Repertoire an politischen Abhilfemaßnahmen aufzunehmen – insbesondere für andere Politikbereiche.

Wiederum täuscht der Inhalt über den Kontext hinweg, in dem er präsentiert wird: Dies sind kaum die Überlegungen einer geheimen liberalen Kabale, die mit einem Bannhammer auf ihre ideologischen Feinde einschlägt. Es ist ein Dashboard der Enterprise-Klasse, wie Sie es vielleicht für Lead-Tracking, Logistik oder Konten sehen, das von nüchternen Personen diskutiert und wiederholt wird, die innerhalb praktischer Grenzen arbeiten und darauf abzielen, mehrere Interessengruppen zufrieden zu stellen.

So wie es sein sollte: Twitter arbeitet, wie auch andere Social-Media-Plattformen, seit Jahren daran, den Prozess der Moderation effizient und systematisch genug zu gestalten, um in großem Umfang zu funktionieren. Nicht nur, damit die Plattform nicht von Bots und Spam überrannt wird, sondern auch, um rechtliche Rahmenbedingungen wie FTC-Verordnungen und die DSGVO einzuhalten. (Wobei der „umfassende, ungefilterte Zugang“, den Außenstehende zu dem abgebildeten Tool erhielten, durchaus eine Verletzung darstellen könnte. Die zuständigen Behörden teilten Tech mit, dass sie in dieser Angelegenheit mit Twitter „in Kontakt treten“.)

Eine Handvoll Mitarbeiter, die willkürliche Entscheidungen ohne Rubrik oder Aufsicht treffen, ist keine Möglichkeit, solche gesetzlichen Anforderungen effektiv zu moderieren oder zu erfüllen; auch nicht (wie die Rücktritt von mehreren im Trust & Safety Council von Twitter heute bezeugt) ist Automatisierung. Sie brauchen ein großes Netzwerk von Menschen, die nach einem standardisierten System mit klaren Grenzen und Eskalationsverfahren zusammenarbeiten und arbeiten. Und das scheinen die Screenshots zu zeigen, die Musk zur Veröffentlichung veranlasst hat.

Was die Dokumente nicht zeigen, ist jede Art von systematischer Voreingenommenheit, die Musks Stellvertreter unterstellen, aber nicht ganz belegen können. Aber ob es in die gewünschte Erzählung passt oder nicht, die Veröffentlichung ist für jeden von Interesse, der der Meinung ist, dass diese Unternehmen in Bezug auf ihre Politik offener sein sollten. Das ist ein Gewinn für die Transparenz, auch wenn Musks undurchsichtiger Ansatz dies mehr oder weniger zufällig erreicht.