Wir schauen noch einmal Zurück im vergangenen Jahr bei der Cyberkriminalität und denen, die wir verloren haben … durch das Gesetz. In diesem Jahr war es nicht anders als im letzten Jahr: Wir erlebten eine weitere Runde aufsehenerregender Festnahmen, Verhaftungen, Sanktionen und Gefängnisstrafen für einige der produktivsten Cyberkriminellen der letzten Jahre.

Dies ist unser Rückblick darauf, wer geschnappt oder auf andere Weise erwischt wurde. Dabei geht es darum, warum ein wegen Ransomware angeklagter Russe seinen Pass verbrannte, welche berüchtigte Malware-Bande erneut ihr hässliches Gesicht erhob und warum die Hacker eines Landes einen ahnungslosen Telefonhersteller ins Visier nahmen.

Eine Zeit lang war Joseph James O’Connor einer der meistgesuchten Hacker im Internet, nicht nur für die Bundesbehörden, die den Verstoß untersuchten, sondern auch für die neugierige Öffentlichkeit, die seinen Hack in Echtzeit beobachtete.

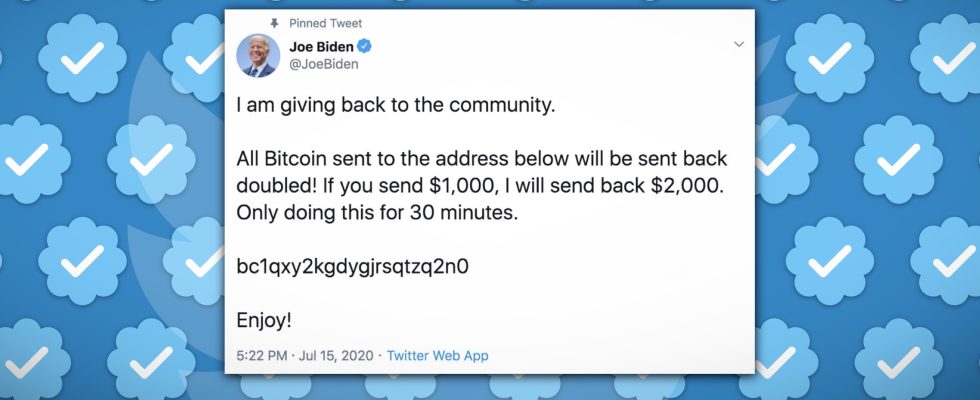

O’Connor war Mitglied der Hackergruppe, die in Twitter einbrach, um den Zugriff auf ein internes Admin-Tool zu missbrauchen, mit dem sie hochkarätige Twitter-Konten kaperten, darunter Apple, Joe Biden und Elon Musk (der die Website später kaufte). ), um einen Krypto-Betrug zu verbreiten. Twitter ergriff drastische Maßnahmen, um die Hacker aus seinem Netzwerk zu vertreiben, indem es allen über 200 Millionen Nutzern der Website vorübergehend das Posten verwehrte.

Ein New Yorker Richter verurteilte den 24-jährigen Hacker zu fünf Jahren Gefängnis, zwei davon verbüßte O’Connor bereits in Untersuchungshaft.

Ein Screenshot eines Tweets von Joe Bidens kurzzeitig gehacktem Twitter-Konto, der einen Krypto-Betrug zeigt. Bildnachweis: Tech

Die Bundesanwaltschaft beschuldigte in diesem Jahr einen ehemaligen Amazon-Mitarbeiter, sich in eine Kryptowährungsbörse gehackt und Kunden-Kryptowährungen im Wert von mehreren Millionen Dollar gestohlen zu haben. Der Fall schien zunächst so, als sei ein ethischer Hacker zum Abtrünnigen geworden, indem er offenbar anbot, die Gelder gegen ein Bug-Bounty zurückzugeben. Aber letztendlich wurde Shakeeb Ahmed teilweise dadurch ertappt, dass er seine eigenen Verbrechen googelte, von denen die Staatsanwälte sagen, dass sie mit „seiner eigenen strafrechtlichen Verantwortlichkeit“ zusammenhängen.

Am Ende bekannte sich Ahmed Anfang Dezember schuldig, nach Angaben des Justizministeriumsund ihm drohen bis zu fünf Jahre Gefängnis – und die Rückzahlung von 5 Millionen US-Dollar an die Opfer.

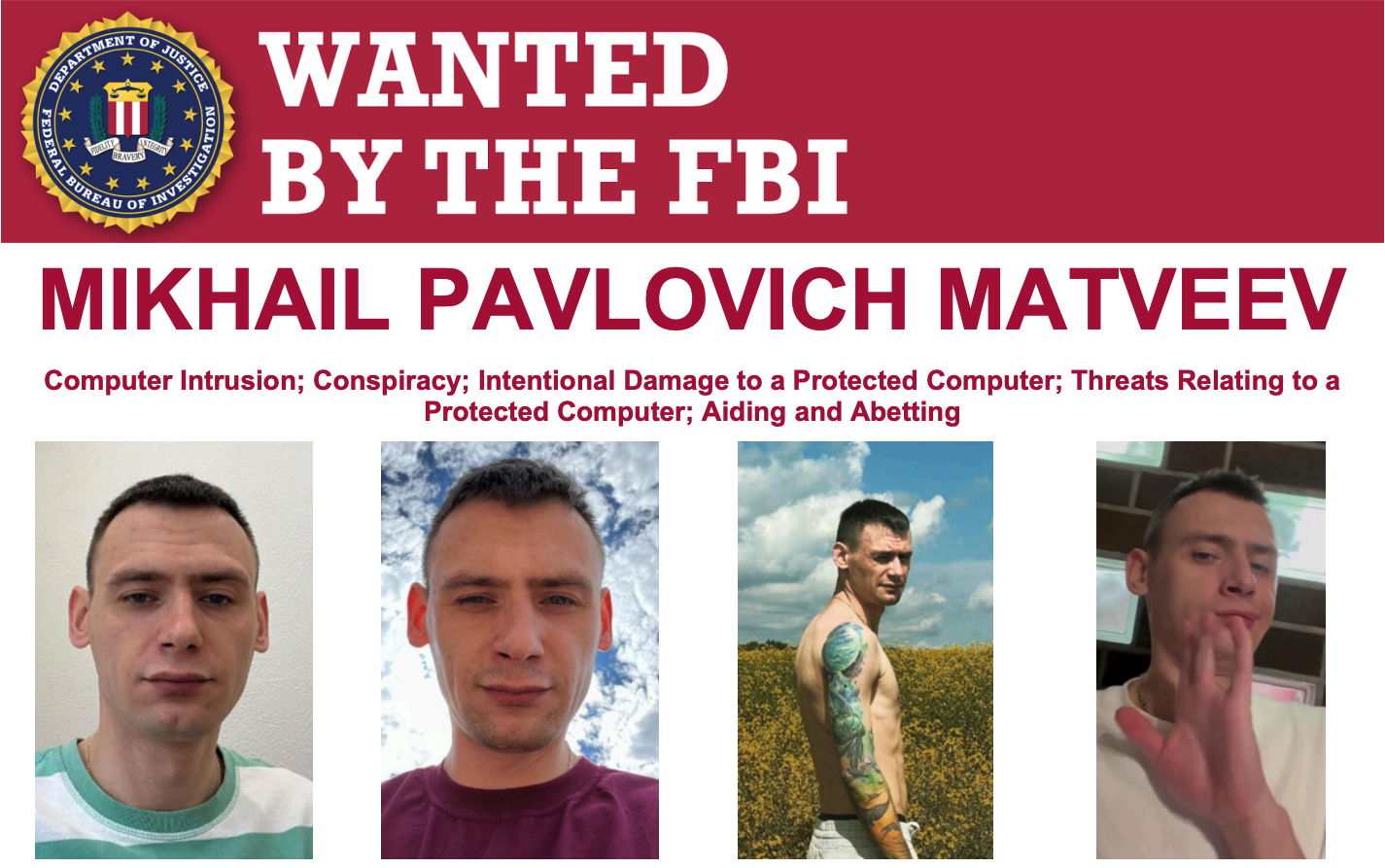

Warum verbrannte ein Russe, der von US-Staatsanwälten wegen Ransomware-Angriffen angeklagt wurde, seinen Pass? Laut dem angeklagten Hacker Mikhail Matveev liegt das daran, dass ihm die Anklagen der US-Regierung überallhin folgen würden und die meisten Länder ihn wegen der Verbrechen, die ihm vorgeworfen werden, ausliefern würden – Verbrechen, die er nicht per se geleugnet, sondern äußerlich eher begrüßt hat. In einem Interview mit Tech sagte Matveev, dass er das letzte Mal 2014 nach Thailand gereist sei, aber seitdem nicht mehr.

Bundesanwälte sagen, Matveev sei eine „zentrale Figur“ bei der Entwicklung und Verbreitung der Ransomware-Varianten Hive, LockBit und Babuk, die zu Lösegeldzahlungen in Millionenhöhe geführt haben. Man geht davon aus, dass Matwejew in der russischen Enklave Kaliningrad lebt, wo er verlockend nah und dennoch außerhalb der Reichweite der Behörden bleibt.

Das Fahndungsplakat des FBI für Michail Matwejew. Bildnachweis: FBI

Hacker für das Einsiedlerreich waren dieses Jahr fleißiger als je zuvor und führten Hacks auf beliebte Krypto-Wallets und mehr durch große Kryptoprojekte mit dem Ziel, möglichst viel Geld für das Regime daraus zu machen überall es kann es dazu bringen, sein genehmigtes Atomwaffenprogramm zu finanzieren.

Einige der mit Nordkorea in Verbindung stehenden Cyberangriffe mögen auf den ersten Blick keinen Sinn ergeben haben, aber der Einbruch in Softwareunternehmen verschaffte den Hackern Zugang zu den Zielen, die sie suchten. Der Unternehmenstelefonanbieter 3CX sagte, dass nordkoreanische Hacker in seine Systeme eingedrungen seien und Malware in ein verdorbenes Software-Update eingeschleust hätten, das den Kunden zur Verfügung gestellt wurde, um auf lange Sicht die Krypto-Kunden von 3CX ins Visier zu nehmen. Das Softwareunternehmen JumpCloud sagte, es sei ebenfalls von nordkoreanischen Hackern gehackt worden, wahrscheinlich um Daten über eine Handvoll seiner kryptobezogenen Kunden zu sammeln.

Das FBI warnte Anfang des Jahres, dass nordkoreanische Hacker bereit seien, einige ihrer jüngsten Krypto-Raubüberfälle auszuzahlen.

Die Bundesbehörden brauchten etwa ein Jahrzehnt, aber ihre Beharrlichkeit zahlte sich aus, als sie endlich den Drahtzieher hinter Try2Check identifizierten, einer Kreditkartenprüfoperation, die es Kriminellen ermöglichte, Kreditkartennummern in großen Mengen zu kaufen, um herauszufinden, welche Karten noch aktiv sind. Der Plan brachte dem russischen Staatsbürger Denis Gennadijewitsch Kulkow mehr als 18 Millionen US-Dollar an illegalen Einnahmen ein – und einen Platz auf der Fahndungsliste des US-Geheimdienstes mit einem Kopfgeld von 10 Millionen US-Dollar für Informationen, die zu Kulkows Verurteilung führten. Dies dürfte jedoch nicht so schnell der Fall sein, wenn man bedenkt, dass Kulkow in Russland verbleibt und sich damit völlig außerhalb der Hände der US-Staatsanwälte befindet.

Ein produktiver Hacker und Verkäufer gestohlener Daten, der Administrator des Cybercrime-Forums BreachForuns, bekannt als Pompompurin, wurde vom FBI in einer grünen Stadt im Norden des Bundesstaates New York zu Hause festgenommen. BreachForums war eine Zeit lang mit mehr als 340.000 aktiven Mitgliedern am Verkauf von Daten von Millionen von Menschen beteiligt, bis zu dem Punkt, an dem das Justizministerium versuchte, die Website zu „stören“, um sie offline zu schalten. Bei der Operation wurde der 20-jährige Conor Brian Fitzpatrick nach einer umfassenden Überwachungsaktion festgenommen. Am Ende waren es nicht nur die Vorwürfe wegen Computer-Hacking und Telebetrug, die den berüchtigten Hacker-Forum-Administrator zu Fall brachten, sondern auch der Besitz von Bildern über Kindesmissbrauch. Fitzpatrick anschließend bekannte sich schuldig und wird zu einem späteren Zeitpunkt verurteilt.

Qakbot war eine der am längsten bestehenden und bekanntesten Hackergruppen des letzten Jahrzehnts und einst die Malware der Wahl für die Verbreitung von Ransomware an Unternehmen, Organisationen und Regierungen auf der ganzen Welt, wodurch Lösegeldzahlungen in zweistelliger Millionenhöhe generiert wurden. Zu Spitzenzeiten hatte Qakbot nach Angaben des FBI bis Juni 2023 mehr als 700.000 Geräte kompromittiert, wobei sich mindestens 200.000 gehackte Geräte in den Vereinigten Staaten befanden. In dem gewagten Versuch, die Malware endgültig vom Netz zu nehmen, startete das FBI die Operation Duck Hunt (sagen Sie es nicht). Das zu schnell), was Qakbot-infizierte Computer dazu verleitete, ein vom FBI erstelltes Deinstallationsprogramm herunterzuladen und so die Malware vom infizierten Gerät zu entfernen. Die Operation wurde als Erfolg gefeiert. Aber die jüngsten Qakbot-Infektionen deuten darauf hin, dass dies der Fall ist war kaum mehr als ein kurzer Rückschlag.

Dies ist wahrscheinlich die letzte Cyber-Verurteilung des Jahres: Ein Hacker, dem die Beteiligung an der produktiven Hackergruppe Lapsus$ vorgeworfen wird, wird inhaftiert, bis Ärzte feststellen, dass er keine Bedrohung mehr für die Öffentlichkeit darstellt. Arion Kurtaj, ein Teenager aus Oxford, wurde im Dezember zu einer unbefristeten Krankenhausverfügung verurteilt. berichtet die BBC. Kurtaj ist einer von mehreren Hackern, die Rockstar Games, Uber, Nvidia und den Telekommunikationsgiganten EE überfallen und sich mithilfe von Social Engineering und Drohungen Zugang zu Unternehmensnetzwerken verschafft haben. Der Richter sagte, dass der Teenager aufgrund seiner Fähigkeiten und seines Wunsches, weiterhin Cyberkriminalität zu begehen, weiterhin ein hohes Risiko für die Öffentlichkeit darstellt.

Lesen Sie mehr auf Tech: