KTrust, ein in Tel Aviv ansässiges Sicherheits-Startup, verfolgt bei der Kubernetes-Sicherheit einen anderen Ansatz als viele seiner Konkurrenten in diesem Bereich. Anstatt nur Kubernetes-Cluster und ihre Konfigurationen auf bekannte Schwachstellen zu scannen, verfolgt KTrust einen proaktiveren Ansatz. Es setzt ein automatisiertes System ein, das versucht, sich in das System zu hacken. Dadurch können sich Sicherheitsteams auf reale Angriffspfade konzentrieren und nicht nur auf lange Listen potenzieller Sicherheitslücken. Daher handelt es sich bei KTrust im Wesentlichen um ein Leseteam in einer Box – obwohl das Forschungsunternehmen Gartner es lieber Continous Threat Exposure Management (CTEM) nennt.

Ktrust verlässt heute seine Tarnung und kündigt eine von AWZ Ventures angeführte Seed-Finanzierungsrunde in Höhe von 5,4 Millionen US-Dollar an.

Wie bei so vielen israelischen Sicherheitsunternehmen verfügt das Führungsteam über beträchtliche Erfahrung. CEO Nadav Toledo war zuvor Oberst in der Geheimdiensteinheit 8200 der israelischen Streitkräfte, wo er 25 Jahre lang tätig war, bevor er KTrust gründete. CTO Nadav Aharon-Nov Zuvor war er CTO beim Cyber-Intelligence- und Verteidigungsunternehmen R-MOR, während COO Sigalit Shavit zuvor globaler CIO des börsennotierten CyberArk war. CBO Snit Mazilik ergänzt diese Gruppe mit umfangreicher Geschäftserfahrung, unter anderem als CEO des in Shanghai ansässigen Modegroßhändlers Must Garment Group und als geschäftsführender Gesellschafter der Immobilieninvestmentfirma NOI Ventures. Das ist eine vielseitige Gruppe von Gründern, aber wie Toledo mir sagte: „Jeder bringt eine andere Perspektive in den Vorstand ein und es ist das allerbeste Team.“

Als Gruppe begannen Toledo, Aharon-Nov und Mazilik mit dem Brainstorming verschiedener Ideen für ein Sicherheits-Startup. Das Team landete bei Kubernetes, was nicht unbedingt eine Überraschung ist, wenn man bedenkt, dass es sich immer noch um ein schnell wachsendes Ökosystem handelt, das viele traditionelle Unternehmen erst jetzt zu akzeptieren beginnen.

Bildnachweis: KTrust

„Kubernetes ist sehr komplex und sehr dynamisch. Wir gingen zu Organisationen und sprachen mit den DevOps-Teams und CISOs […] Wir haben gesehen, dass die DevOps-Teams Probleme hatten – und wir haben auch gesehen, dass die DevSecOps-Teams Probleme hatten, weil sie wollten, dass sie auch Kubernetes-Experten sind – Kubernetes konfigurieren – und andererseits Sicherheitsexperten sind“, erzählte mir Toledo.

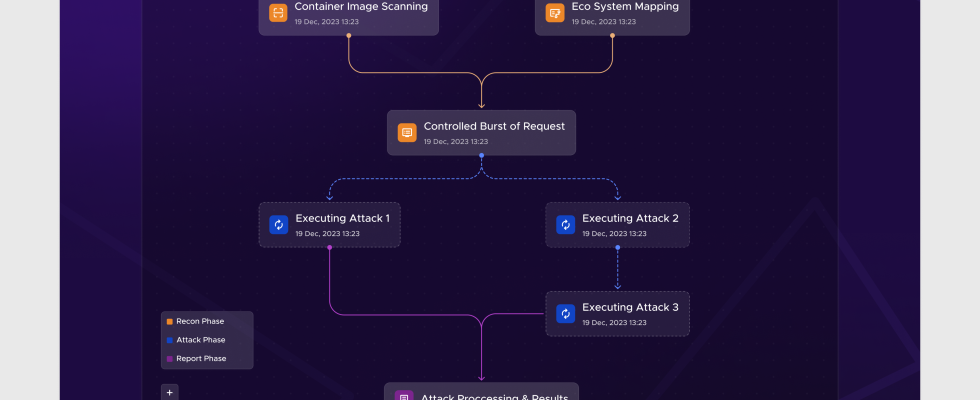

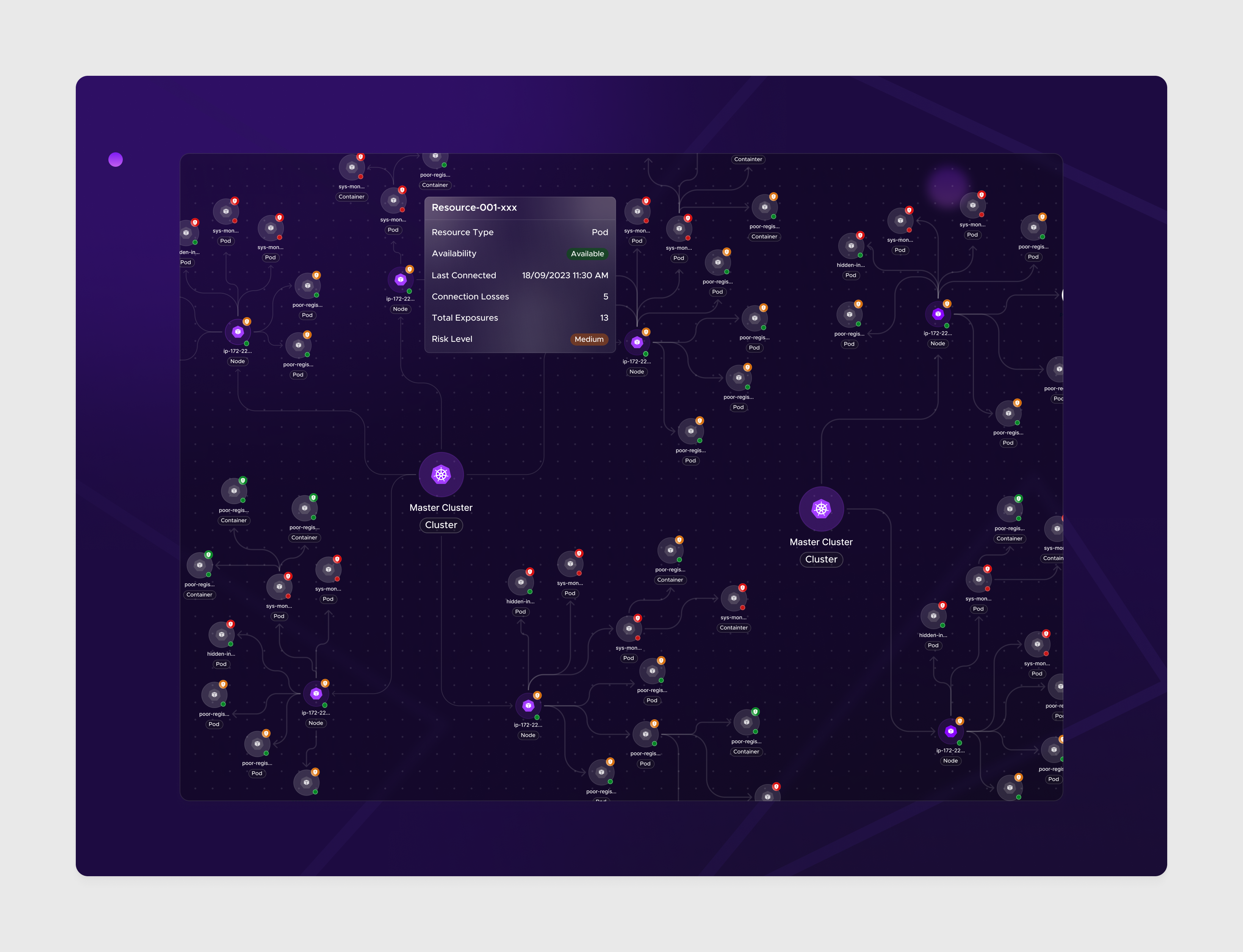

Das Team stellte fest, dass die meisten Kubernetes-Sicherheitslösungen einen, wie er es nannte, „passiven Scanner-Ansatz“ verfolgten, der sich auf die Durchführung statischer Codeanalysen konzentriert. Aber das führt zu vielen Warnungen und jemand muss diese dann in einen Arbeitsplan umwandeln. Die Idee hinter KTrust besteht darin, einen ganz anderen Ansatz zu verfolgen und einen automatisierten Red-Team-Algorithmus zu verwenden, der Angriffspfade proaktiv untersucht, um Gefährdungen in einem Kubernetes-basierten System zu identifizieren. KTrust übernimmt die Kubernetes-Infrastruktureinstellungen eines Kunden und dupliziert sie dann in einer sicheren Sandbox, wo seine Algorithmen sie angreifen können.

Bildnachweis: KTrust

Der Algorithmus ahmt dann echte Angreifer nach. „Auf diese Weise finden wir tatsächliche Angriffspfade, die wir ausnutzen können, und Sie erhalten keine Liste mit Hunderten von Elementen, die nicht miteinander verbunden sind. Wir zeigen den DevSecOps die validierten Exploits – und es ist eine echte Validierung, weil es sich um einen echten Angriff handelte“, erklärte Toledo. Er stellte fest, dass der passive Scanner bei der Arbeit mit einem aktuellen Kunden mehr als 500 Schwachstellen entdeckte, das Team jedoch mit dem agentenbasierten System von KTrust diese auf nur etwa ein Dutzend tatsächliche Angriffspfade reduzieren konnte.

Mithilfe von KTrust können Sicherheitsteams dann genau sehen, wie der Algorithmus das System angegriffen hat. Was die Schadensbegrenzung anbelangt, kann der Dienst den Benutzern Empfehlungen zur manuellen Schadensbegrenzung geben und in vielen Fällen diese Schritte auch automatisieren.

Erwähnenswert ist, dass das Unternehmen eine Gruppe von Sicherheitsspezialisten beschäftigt, die sich der Aufdeckung neuartiger Angriffsvektoren widmen. Das Team hat bereits eine Reihe von CVEs (Common Vulnerabilities and Exposures) für Kubernetes und Argo CD eingereicht.

„Unsere Investition in KTrust ist ein Zeichen unseres Vertrauens in die einzigartige Kubernetes-Sicherheitslösung, die eine wichtige Marktnachfrage erfüllt. Mit dieser Investition wird KTrust skalieren, um DevSecOps weltweit dabei zu unterstützen, die sichere Bereitstellung ihrer Kubernetes-basierten Anwendungen zu gewährleisten“, sagte Yaron Ashkenazi, geschäftsführender Gesellschafter von AWZ Ventures.