Zerbrochene iPhones werden während der COP28 in Dubai, Vereinigte Arabische Emirate, am 30. November 2023 gesehen. Bildnachweis: Beata Zawrzel/NurPhoto über Getty Images

Im Jahr 2019 kündigte Apple an, dass es damit beginnen werde, einigen Sicherheitsforschern eine „spezielle“ Version des iPhones zu schicken, die dazu dienen soll, Schwachstellen zu finden, die dann an Apple gemeldet werden könnten, damit das Unternehmen sie beheben könne. Im Jahr 2020 begann das Unternehmen mit der Auslieferung der Geräte, die so konzipiert sind, dass einige Sicherheitsfunktionen deaktiviert sind, was es Forschern erleichtert, Fehler in iOS zu finden.

Bevor es diese Geräte gab, gab es sie eine locker organisierte Gruppe von Hackern und Sicherheitsforschern, die unbedingt die Beschränkungen aufheben wollten, die Apple iPhones auferlegte, bekannt als die „Jailbreaker“. Der Begriff entstand aus dem Konzept, Apples Sicherheitsbeschränkungen – ein sogenanntes „Gefängnis“ – auf dem iPhone zu durchbrechen.

Das Ziel des Jailbreakers bestand manchmal einfach darin, Spaß daran zu haben, Einschränkungen zu umgehen, wie etwa das Querladen von Apps, die nicht im offiziellen App Store enthalten sind, und – damals – einfach den Hintergrund des iPhones zu ändern, bevor diese Funktion aktiviert wurde.

Trotz dieser scheinbar harmlosen Ziele führte Apple jahrelang Krieg gegen die Jailbreaker und hielt Menschen davon ab, die Sicherheitsfunktionen ihrer iPhones zu deaktivieren. Es gibt immer noch mindestens einen Apple-Supportseite das nennt Jailbreaking „nicht autorisierte Änderungen“ an iOS.

Heutzutage scheint Apple den Begriff Jailbreaking übernommen zu haben, indem er ihn in den offiziellen Anweisungen des Security Research Device verwendet. laut einem auf X (früher Twitter) geposteten Bild vom Sicherheitsforscher Gergely Kalman.

„Wir haben es einfach gemacht, Ihre vorhandenen Tools auf dem Security Research Device zum Laufen zu bringen. Über das Cryptex-Subsystem können Sie Ihre Tools seitlich laden und sie werden mit Plattformprivilegien und jeder gewünschten Berechtigung ausgeführt“, heißt es in der Anleitung. „Dadurch bleiben die restlichen Sicherheitsrichtlinien aktiviert und bieten die Flexibilität eines Geräts mit Jailbreak, während die Systeme, die Sie untersuchen, in einem kundenähnlichen Zustand bleiben.“

Ein iPhone-Sicherheitsforschungsgerät mit Aufklebern und Anweisungen. Bildnachweis: Gergely Kalman

Kalman fügte ein Bild der Schachtel mit seinem iPhone-Sicherheitsforschungsgerät, eine Seite mit Anweisungen für Forscher und drei Aufkleber bei, von denen er sagte, dass sie sich in der Schachtel befanden.

„Tut mir leid, kein Unboxing-Video, aber hier ist das Apple Security Research Device mit der enthaltenen Beute“, schrieb Kalman in dem Beitrag, den er am Dienstag veröffentlichte.

Es ist unklar, wie viele dieser Sicherheitsforschungsgeräte tatsächlich in freier Wildbahn existieren, und nur sehr wenige Bilder davon wurden im Internet weit verbreitet.

Apple-Sprecher Scott Radcliffe reagierte nicht auf eine Bitte um Stellungnahme, als Tech fragte, wie viele dieser Geräte Apple verschickt habe und ob das Programm zu einem Anstieg der Anzahl der dem Unternehmen gemeldeten Schwachstellen geführt habe.

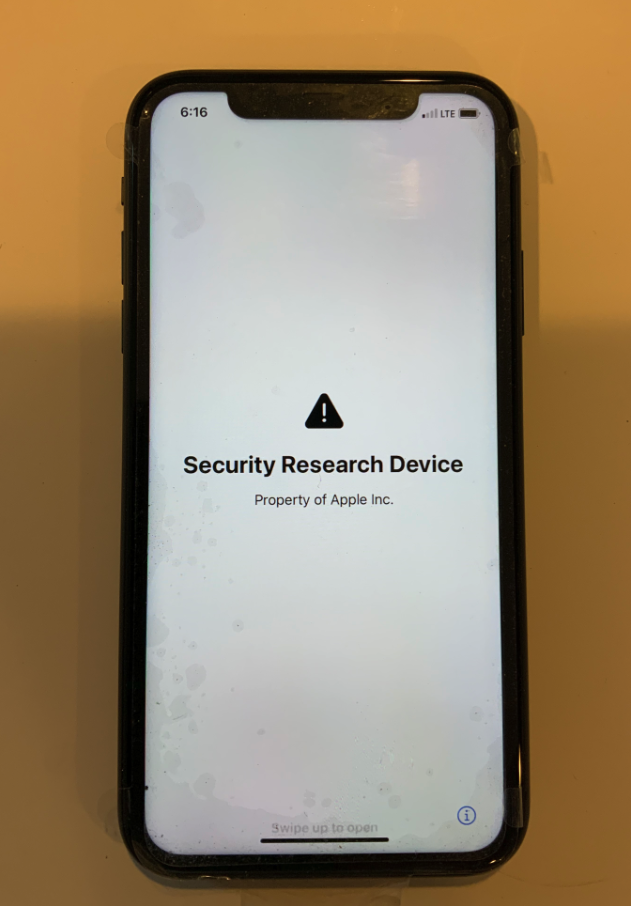

Kalman sagte gegenüber Tech, dass sein Sicherheitsforschungsgerät „identisch“ mit einem iPhone 14 Pro sei. Der einzige Unterschied, fügte er hinzu, bestehe darin, dass am unteren Rand des gesperrten Bildschirms die Aufschrift „Security Research Device“ und eine Apple-Telefonnummer zu sehen seien, vermutlich um es zu melden, wenn es verloren geht.

Darüber hinaus gibt es laut Kalman auf der Verpackung ein spezielles Etikett mit der Aufschrift „Nicht entfernen“ und „Eigentum von Apple Inc.“ sowie eine Seriennummer Apple stellt auf seiner Website fest. Kalman sagte, dass sich auch auf der Seite des Telefons eine Markierung mit der Aufschrift „Eigentum von Apple“ befindet. Vertraulich und urheberrechtlich geschützt. Rufen Sie +1 877 595 1125 an.“

Vor Kalmans Post am Dienstag scheint es so Es gab nur einen Blogbeitrag das Bilder eines Sicherheitsforschungsgeräts zeigte, veröffentlicht im Jahr 2022.

Ein iPhone-Sicherheitsforschungsgerät. Bildnachweis: Hoyt LLC

Der Start des Security Research Device-Programms war zumindest teilweise eine Reaktion darauf die Verbreitung von iPhone-Prototypen – technisch als „Dev-Fused“-Geräte bezeichnet –, die Hacker und Sammler auf einem Untergrundmarkt kauften und verkauften.

Bei diesen „dev-fusionierten“ Geräten handelt es sich im Wesentlichen um iPhones, die nicht den gesamten Produktionsprozess durchlaufen haben oder zuvor intern bei Apple zum Testen von Funktionen verwendet wurden und nie dazu bestimmt waren, in die Hände von Verbrauchern zu gelangen. Daher verfügen diese Geräte über weniger der typischen Sicherheitsfunktionen und Einschränkungen, die bei einem normalen iPhone zu finden sind. Das macht sie für Sicherheitsforscher besonders attraktiv: Diese Geräte erleichtern es Hackern, Fehler im am besten gehüteten Code des iPhones zu finden.

Aus diesem Grund können diese Geräte Tausende von Dollar kosten und Apple geht gegen diesen grauen Markt vor – und bietet gleichzeitig die alternativen Sicherheitsforschungsgeräte an.