GitHub wird voraussichtlich eine Zwei-Faktor-Authentifizierung (2FA) für alle Entwickler verlangen, die Code zu einem Projekt auf der Plattform beitragen, ein Schritt, der die Software-Lieferkette stärken soll.

Die Microsoft-eigene Code-Hosting-Plattform gab im vergangenen Mai bekannt, dass sie beabsichtige, 2FA bis Ende 2023 obligatorisch zu machen, obwohl sie den Prozess bereits früher in diesem Jahr begonnen hatte für die Top 100 Pakete gefolgt im November durch andere „High-Impact“-Pakete. Diese wurden als Pakete mit mehr als 1 Million wöchentlichen Downloads oder mehr als 500 abhängigen Dateien (Projekte, die das betreffende Paket verwenden) definiert.

Jetzt hat GitHub bestätigt, dass am 13. März 2023 (in vier Tagen ab jetzt) eine plattformweite Durchsetzung beginnen wird, ein Prozess, der den Rest des Jahres schrittweise auf verschiedene Gruppen von Entwicklern und Projektadministratoren ausgeweitet wird.

Lieferkette

Mit rund 100 Millionen Entwicklerbenutzern ist GitHub ein zentraler Bestandteil der globalen Softwarelieferkette. Und während Bedenken hinsichtlich der Sicherheit von Softwarelieferketten seit einiger Zeit im Überfluss vorhanden sind, hat eine Flut von hochkarätigen Angriffen in den letzten Jahren das Thema weltweit an die Spitze der politischen Agenda gerückt. Dazu gehört der Verstoß beim US-Softwareunternehmen SolarWinds im Jahr 2020, der eine Reihe von Regierungs- und Unternehmenseinheiten betraf, die die Software verwendeten, sowie die kritische Log4Shell-Sicherheitslücke, die in einem beliebten Open-Source-Protokollierungstool namens Log4j aufgetreten ist.

Solche prominenten Sicherheitsvorfälle veranlassten die Biden-Administration bereits im Jahr 2021 zum Handeln, als sie eine Executive Order erließ, um die Cyber-Abwehr des Landes zu sichern. Und letzte Woche die Regierung veröffentlichte eine neue Cybersicherheitsstrategie dazu gehörte auch die Forderung an Big Tech, mehr Verantwortung dafür zu übernehmen, dass ihre Systeme robust sind, etwas, das die obligatorische 2FA in gewisser Weise unterstützen wird.

Insbesondere Open-Source-Software war in den letzten Jahren ein wichtiger Schwerpunkt der Cybersicherheitsbemühungen der Verwaltung, was zum großen Teil auf ihre Verbreitung zurückzuführen ist. Tatsächlich enthält die überwiegende Mehrheit der Software zumindest einige Open-Source-Komponenten, und viele dieser Komponenten sind das Werk von ein oder zwei Entwicklern, die in ihrer Freizeit mit wenig finanzieller Unterstützung daran arbeiten.

Und vor diesem Hintergrund hat GitHub im vergangenen Jahr die 2FA-Agenda vorangetrieben, um die Wahrscheinlichkeit zu verringern, dass wichtige Open-Source-Projekte von schlechten Akteuren durch Social Engineering oder ähnliche Kontoübernahmeversuche kompromittiert werden.

Gestaffelter Rollout

Der gestaffelte Ansatz von GitHub zur Durchsetzung von 2FA ist ein kalkulierter Versuch, sicherzustellen, dass jeder, der an Bord genommen werden muss, dies freiwillig und rechtzeitig tut.

„Mit diesem schrittweisen Rollout können wir sicherstellen, dass Entwickler erfolgreich an Bord gehen können, und bei Bedarf Anpassungen vornehmen, bevor wir im Laufe des Jahres auf größere Gruppen skalieren“, schrieb GitHub in einem Blogbeitrag. „GitHub ist von zentraler Bedeutung für die Software-Lieferkette, und die Sicherung der Software-Lieferkette beginnt beim Entwickler.“

Entwickler, die während dieses anfänglichen 2FA-Registrierungsschubs angesprochen werden, erhalten eine E-Mail, und sie sehen auch ein Banner auf ihrem GitHub-Dashboard, in dem sie aufgefordert werden, sich anzumelden. Sie haben dann 45 Tage Zeit, um 2FA zu aktivieren, und werden während dieser Zeit regelmäßig aufgefordert, sich daran zu halten. Wenn 2FA nicht innerhalb dieser 45-Tage-Frist konfiguriert wird, werden sie beim nächsten Versuch, auf ihr GitHub-Konto zuzugreifen, aufgefordert, 2FA zu aktivieren, obwohl sie die Wahl haben, dies für eine weitere Woche zu „snoozen“. Wenn sie danach auf beliebige Facetten ihres GitHub-Kontos zugreifen möchten, einschließlich der Möglichkeit, Code zu veröffentlichen, haben sie keine andere Wahl, als 2FA einzurichten.

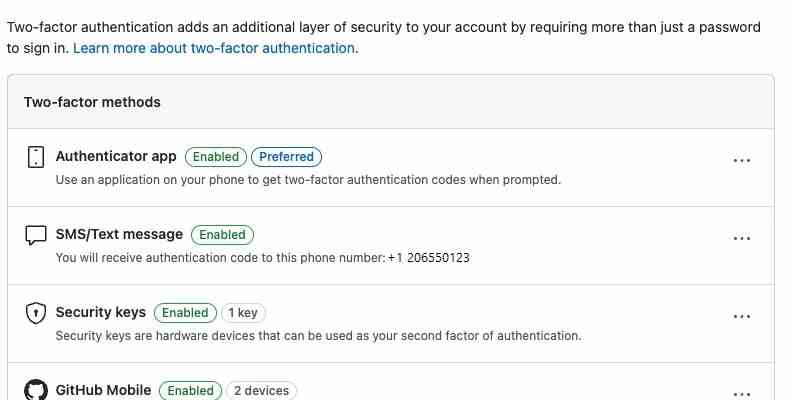

GitHub-Benutzer können ihren 2FA-Mechanismus aus SMS, physischen Sicherheitsschlüsseln, Authentifikator-Apps von Drittanbietern und der mobilen GitHub-App auswählen, während GitHub rät, dass die Leute als ausfallsichere Maßnahme mehr als eine 2FA-Methode aktiviert haben sollten.

GitHub 2FA in Aktion Bildnachweis: GitHub

Es ist erwähnenswert, dass der 2FA-Push nicht mit der Erstanmeldung endet. Diejenigen, die 2FA eingerichtet haben, erhalten nach 28 Tagen eine weitere Aufforderung, ihre 2FA-Methode zu validieren, die verhindern soll, dass Entwickler aufgrund einer falsch konfigurierten Authentifizierungs-App oder einer falsch eingegebenen Mobiltelefonnummer von ihren Konten ausgeschlossen werden. Wenn der Benutzer zu diesem Zeitpunkt sein Konto nicht authentifizieren kann, wird er aufgefordert, seine 2FA-Methode zurückzusetzen, ohne den Zugriff auf sein Konto zu verlieren.

In Bezug darauf, welche Entwickler damit rechnen können, ab dem 13. März 2FA-Eingabeaufforderungen zu erhalten, hat GitHub dies getan zuvor gesagt dass verschiedene Datenpunkte berücksichtigt werden, wie z. B. die Veröffentlichungshäufigkeit, ob sie Administratoren in Unternehmen sind und ob sie zu den populäreren öffentlichen und privaten Repositories beitragen.

Nach diesem ersten Rollout sagte GitHub, dass es alle gewonnenen Erkenntnisse auf den breiteren Rollout bis 2023 anwenden wird.