Eine portugiesischsprachige Spyware Mit dem Namen WebDetetive wurden in den letzten Jahren mehr als 76.000 Android-Telefone in ganz Südamerika, hauptsächlich in Brasilien, kompromittiert. WebDetetive ist auch das jüngste Telefon-Spyware-Unternehmen, das in den letzten Monaten gehackt wurde.

In einer undatierten Notiz, die Tech vorliegt, beschreiben die namentlich nicht genannten Hacker, wie sie mehrere Sicherheitslücken gefunden und ausgenutzt haben, die es ihnen ermöglichten, die Server von WebDetetive zu gefährden und auf die Benutzerdatenbanken zuzugreifen. Indem sie andere Schwachstellen im Web-Dashboard des Spyware-Herstellers ausnutzten, das von Tätern verwendet wurde, um auf die gestohlenen Telefondaten ihrer Opfer zuzugreifen, zählten die Hacker nach eigenen Angaben jeden Dashboard-Datensatz auf und luden ihn herunter, einschließlich der E-Mail-Adressen aller Kunden.

Die Hacker gaben an, dass sie durch den Zugriff auf das Dashboard auch die Geräte der Opfer vollständig aus dem Spyware-Netzwerk löschen konnten, wodurch die Verbindung auf Serverebene effektiv unterbrochen wurde, um zu verhindern, dass das Gerät neue Daten hochlädt. „Was wir auf jeden Fall getan haben. Weil wir es konnten. Wegen #fuckstalkerware“, schrieben die Hacker in der Notiz.

Die Notiz befand sich in einem Cache mit mehr als 1,5 Gigabyte an Daten, die aus dem Web-Dashboard der Spyware stammen. Zu diesen Daten gehörten Informationen über jeden Kunden, beispielsweise die IP-Adresse, von der aus er sich angemeldet hat, und die Kaufhistorie. Die Daten listeten außerdem jedes Gerät auf, das jeder Kunde kompromittiert hatte, welche Version der Spyware auf dem Telefon ausgeführt wurde und welche Arten von Daten die Spyware vom Telefon des Opfers sammelte.

Der Cache enthielt nicht die gestohlenen Inhalte von den Telefonen der Opfer.

DDoSecretsein gemeinnütziges Transparenzkollektiv, das im öffentlichen Interesse durchgesickerte und offengelegte Datensätze indiziert, erhielt die WebDetetive-Daten und teilte sie zur Analyse mit Tech.

Insgesamt zeigten die Daten, dass WebDetetive zum Zeitpunkt des Verstoßes bisher 76.794 Geräte kompromittiert hatte. Die Daten enthielten außerdem 74.336 eindeutige E-Mail-Adressen von Kunden, wobei WebDetetive die E-Mail-Adressen eines Kunden bei der Anmeldung nicht überprüft, was eine aussagekräftige Analyse der Kunden der Spyware verhindert.

Es ist nicht bekannt, wer hinter dem WebDetetive-Verstoß steckt, und die Hacker haben keine Kontaktinformationen angegeben. Tech konnte die Behauptung der Hacker, sie hätten die Geräte der Opfer aus dem Netzwerk gelöscht, nicht unabhängig bestätigen, obwohl Tech die Authentizität der gestohlenen Daten überprüfte, indem es eine Auswahl von Gerätekennungen im Cache mit einem öffentlich zugänglichen Endpunkt auf dem Server von WebDetetive abgleichte.

WebDetetive ist eine Art Telefonüberwachungs-App, die ohne deren Zustimmung auf dem Telefon einer Person installiert wird, oft von jemandem, der den Passcode des Telefons kennt.

Sobald die App installiert ist, ändert sie ihr Symbol auf dem Startbildschirm des Telefons, wodurch die Spyware schwer zu erkennen und zu entfernen ist. WebDetetive beginnt dann sofort damit, heimlich den Inhalt des Telefons einer Person auf seine Server hochzuladen, einschließlich ihrer Nachrichten, Anrufprotokolle, Anrufaufzeichnungen, Fotos, Umgebungsaufzeichnungen vom Mikrofon des Telefons, Social-Media-Apps und präzise Echtzeit-Standortdaten.

Trotz des breiten Zugriffs, den diese sogenannten „Stalkerware“-Apps (oder Ehepartnerware-Apps) auf die persönlichen und sensiblen Telefondaten eines Opfers haben, ist Spyware bekanntermaßen fehlerhaft und für ihre fehlerhafte Codierung bekannt, die die bereits gestohlenen Daten der Opfer einem weiteren Risiko aussetzt Kompromiss.

WebDetetive, lernen Sie OwnSpy kennen

Über WebDetetive ist außer seinen Überwachungsfunktionen nur wenig bekannt. Angesichts der Reputationsrisiken und rechtlichen Risiken, die mit der Produktion von Spyware und der Erleichterung der illegalen Überwachung anderer einhergehen, ist es für Spyware-Hersteller nicht ungewöhnlich, ihre reale Identität zu verbergen oder zu verschleiern. Bei WebDetetive ist das nicht anders. Auf der Website ist nicht aufgeführt, wer WebDetetive besitzt oder betreibt.

Doch während die gehackten Daten selbst kaum Hinweise auf die Administratoren von WebDetetive geben, lassen sich viele ihrer Wurzeln auf OwnSpy zurückführen, eine weitere weit verbreitete Telefonspionage-App.

Tech hat die WebDetetive-Android-App von seiner Website heruntergeladen (da sowohl Apple als auch Google Stalkerware-Apps aus ihren App-Stores verbannen) und die App auf einem virtuellen Gerät installiert, sodass wir die App in einer isolierten Sandbox analysieren konnten, ohne ihr echte Daten zu geben. wie zum Beispiel unser Standort. Wir führten eine Analyse des Netzwerkverkehrs durch, um zu verstehen, welche Daten in die WebDetetive-App ein- und ausflossen. Dabei stellte sich heraus, dass es sich um eine größtenteils neu verpackte Kopie der Spyware von OwnSpy handelte. Der Benutzeragent von WebDetetive, den er an den Server sendet, um sich zu identifizieren, bezeichnete sich immer noch als OwnSpy, obwohl er die Dummy-Daten unseres virtuellen Geräts auf die Server von WebDetetive hochlud.

OwnSpy wird in Spanien von entwickelt Mobile Innovationen, ein in Madrid ansässiges Unternehmen unter der Leitung von Antonio Calatrava. Laut seiner Website ist OwnSpy seit mindestens 2010 aktiv und behauptet, 50.000 Kunden zu haben. Es ist jedoch nicht bekannt, wie viele Geräte OwnSpy bisher kompromittiert hat.

OwnSpy betreibt auch ein Affiliate-Modell, das es anderen ermöglicht, eine Provision zu erhalten, indem sie die App bewerben oder „Ihren Kunden ein neues Produkt“ anbieten, als Gegenleistung dafür, dass OwnSpy einen Anteil am Gewinn erhält, heißt es eine archivierte Kopie der Website seiner Partner. Es ist nicht klar, welche anderen betrieblichen Verbindungen, falls vorhanden, zwischen OwnSpy und WebDetetive bestehen. Calatrava antwortete weder auf eine Bitte um einen Kommentar noch auf die Bereitstellung von Kontaktinformationen für die Administratoren von WebDetetive.

Kurze Zeit nachdem wir Calatrava eine E-Mail geschickt hatten, fielen Teile der bekannten Infrastruktur von OwnSpy offline. Eine separate Analyse des Netzwerkverkehrs der OwnSpy-App durch Tech ergab, dass die Spyware-App von OwnSpy nicht mehr funktionierte. Die App von WebDetetive funktioniert weiterhin.

Zerstörerischer Angriff?

WebDetetive ist der zweite Spyware-Hersteller, der in den letzten Monaten Ziel eines datenvernichtenden Hacks geworden ist. LetMeSpy, eine vom polnischen Entwickler Rafal Lidwin entwickelte Spyware-App, wurde nach einem Hack, der die gestohlenen Telefondaten der Opfer offenlegte und von den Servern von LetMeSpy löschte, geschlossen. Lidwin lehnte es ab, Fragen zu dem Vorfall zu beantworten.

Zumindest nach der Zählung von Tech ein Dutzend Spyware-Unternehmen In den letzten Jahren haben sie die gestohlenen Telefondaten der Opfer aufgrund mangelhafter Codierung und leicht ausnutzbarer Sicherheitslücken preisgegeben, verschüttet oder auf andere Weise einer weiteren Kompromittierung ausgesetzt.

Tech konnte die WebDetetive-Administratoren für einen Kommentar nicht erreichen. Eine an die Support-E-Mail-Adresse von WebDetetive gesendete E-Mail über den Datenverstoß – einschließlich der Frage, ob der Spyware-Hersteller über Backups verfügt – wurde nicht zurückgesandt. Es ist nicht klar, ob der Spyware-Hersteller Kunden oder Opfer über die Datenschutzverletzung benachrichtigen wird oder ob er noch über die Daten oder Aufzeichnungen verfügt, um dies zu tun.

Zerstörerische Angriffe können, auch wenn sie selten vorkommen, unbeabsichtigte und gefährliche Folgen für Opfer von Spyware haben. Spyware warnt den Täter in der Regel, wenn die Spyware-App nicht mehr funktioniert oder vom Telefon eines Opfers entfernt wird. Das Trennen einer Verbindung ohne vorhandenen Sicherheitsplan könnte Spyware-Opfer in eine unsichere Situation bringen. Der Koalition gegen Stalkerwaredas sich für die Unterstützung von Opfern und Überlebenden von Stalkerware einsetzt, bietet auf seiner Website Ressourcen für diejenigen, die vermuten, dass ihr Telefon kompromittiert ist.

So finden und entfernen Sie WebDetetive

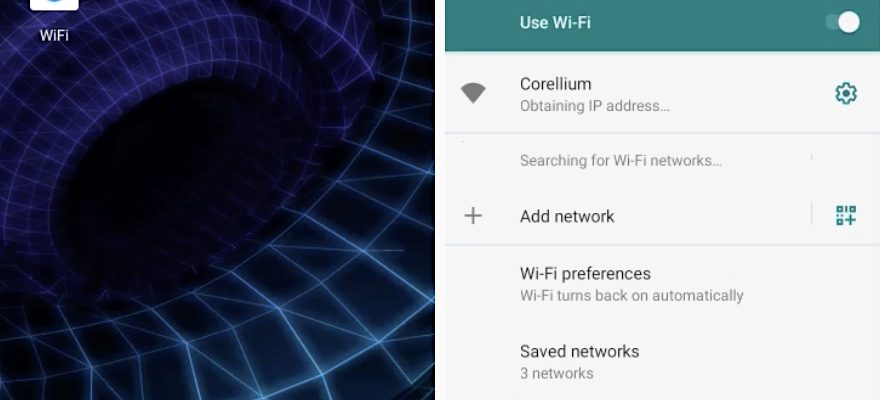

Im Gegensatz zu den meisten Telefonüberwachungs-Apps verstecken WebDetetive und OwnSpy ihre App nicht auf einem Android-Startbildschirm, sondern tarnen sich stattdessen als Android-System-präsentierende Wi-Fi-App.

WebDetetive ist relativ leicht zu erkennen. Die App trägt den Namen „WiFi“ und weist ein weißes WLAN-Symbol in einem blauen Kreis auf weißem Hintergrund auf.

Ein Screenshot, der die „WiFi“-App zeigt, die als System-Wi-Fi-App präsentiert wird. Allerdings handelt es sich bei dieser App um eine getarnte Spyware. Bildnachweis: Tech

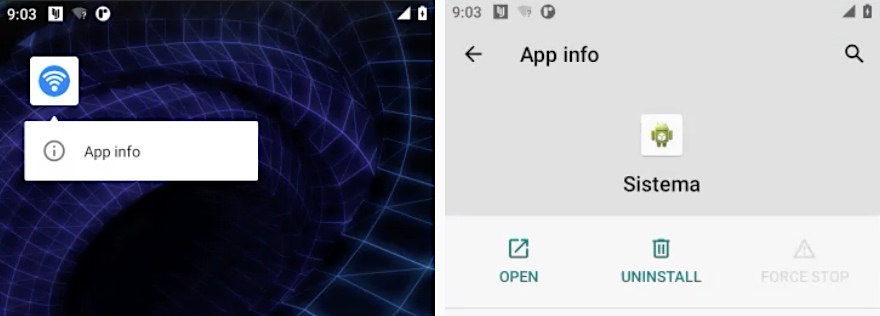

Wenn Sie darauf tippen und es gedrückt halten und die App-Informationen anzeigen, heißt die App tatsächlich „Sistema“.

Wenn Sie auf dieses „WiFi“-App-Symbol tippen, wird es tatsächlich als App namens „Sistema“ angezeigt, die wie eine Android-System-App aussieht, in Wirklichkeit aber WebDetetive-Spyware ist. Bildnachweis: Tech

Wir haben eine allgemeine Anleitung, die Ihnen dabei helfen kann, Android-Spyware von Ihrem Telefon zu entfernen, sofern dies sicher ist. Das sollten Sie sicherstellen Google Play Protect ist eingeschaltet da diese Sicherheitsfunktion auf dem Gerät vor bösartigen Android-Apps schützen kann. Sie können den Status im Einstellungsmenü von Google Play überprüfen.

Wenn Sie oder jemand, den Sie kennen, Hilfe benötigt, bietet die nationale Hotline für häusliche Gewalt (1-800-799-7233) rund um die Uhr kostenlose, vertrauliche Unterstützung für Opfer von häuslicher Gewalt und Gewalt. Wenn Sie sich in einer Notsituation befinden, rufen Sie 911 an Koalition gegen Stalkerware verfügt auch über Ressourcen, wenn Sie glauben, dass Ihr Telefon durch Spyware kompromittiert wurde.