Detaillierte taktische Pläne für bevorstehende Polizeirazzien, vertrauliche Polizeiberichte mit Beschreibungen mutmaßlicher Verbrechen und Verdächtiger sowie ein forensischer Extraktionsbericht, in dem der Inhalt des Telefons eines Verdächtigen aufgeführt ist. Dies sind einige der Dateien in einem riesigen Cache mit Daten, die von den internen Servern von ODIN Intelligence stammen, einem Technologieunternehmen, das Apps und Dienste für Polizeidienststellen bereitstellt, nachdem seine Website am Wochenende gehackt und verunstaltet worden war.

Die Gruppe hinter dem Verstoß sagte in einer auf der ODIN-Website hinterlassenen Nachricht, dass sie das Unternehmen gehackt habe, nachdem sein Gründer und CEO Erik McCauley entlassen worden war ein Bericht von Wireddas entdeckte, dass die Flaggschiff-App des Unternehmens, SweepWizard, die von der Polizei zur Koordinierung und Planung von Razzien mehrerer Behörden verwendet wird, unsicher war und vertrauliche Daten über bevorstehende Polizeieinsätze in das offene Internet ausschüttete.

Die Hacker veröffentlichten auch die privaten Schlüssel des Unternehmens von Amazon Web Services für den Zugriff auf seine in der Cloud gespeicherten Daten und behaupteten, die Daten und Backups des Unternehmens „geschreddert“ zu haben, jedoch nicht, bevor sie Gigabyte an Daten aus den Systemen von ODIN exfiltrierten.

ODIN entwickelt und liefert Apps wie SweepWizard für Polizeidienststellen in den Vereinigten Staaten. Das Unternehmen baut auch Technologien, die es den Behörden ermöglichen, verurteilte Sexualstraftäter aus der Ferne zu überwachen. Aber ODIN wurde im vergangenen Jahr auch kritisiert, weil es Behörden ein Gesichtserkennungssystem für angeboten hatte Obdachlose erkennen und Verwendung erniedrigender Sprache in seinem Marketing.

McCauley von ODIN antwortete nicht auf mehrere E-Mails mit der Bitte um Kommentare vor der Veröffentlichung, bestätigte jedoch den Hack-in eine Offenlegung einer Datenschutzverletzung bei der kalifornischen Staatsanwaltschaft eingereicht.

Der Verstoß legt nicht nur riesige Mengen von ODINs eigenen internen Daten offen, sondern auch Gigabytes vertraulicher Strafverfolgungsdaten, die von Kunden der ODIN-Polizeibehörde hochgeladen wurden. Der Verstoß wirft Fragen zur Cybersicherheit von ODIN auf, aber auch zur Sicherheit und Privatsphäre von Tausenden von Menschen – einschließlich Opfern von Straftaten und Verdächtigen, die keiner Straftat angeklagt sind – deren persönliche Daten offengelegt wurden.

Der Cache der gehackten ODIN-Daten wurde bereitgestellt DDoSecrets, ein gemeinnütziges Transparenzkollektiv, das durchgesickerte Datensätze im öffentlichen Interesse indiziert, wie z. B. Caches von Polizeidienststellen, Regierungsbehörden, Anwaltskanzleien und Milizen. Emma Best, Mitbegründerin von DDoSecrets, sagte gegenüber Tech, dass das Kollektiv die Verbreitung von der Cache für Journalisten und Forscher angesichts der riesigen Menge an persönlich identifizierbaren Daten im ODIN-Cache.

Über den Hack oder die für die Verletzung verantwortlichen Eindringlinge ist wenig bekannt. Best teilte Tech mit, dass die Quelle des Verstoßes eine Gruppe namens „All Cyber-Cops Are Bastards“ ist, ein Satz, auf den in der Defacement-Nachricht verwiesen wird.

Tech überprüfte die Daten, die nicht nur den Quellcode und die interne Datenbank des Unternehmens enthalten, sondern auch Tausende von Polizeiakten. Keine der Daten erscheint verschlüsselt.

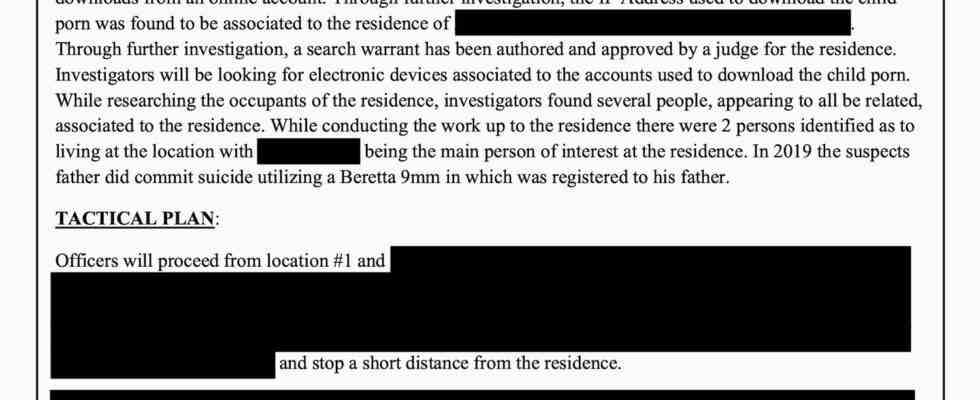

Ein Polizeidokument, redigiert von Tech, mit allen Details einer bevorstehenden Razzia, die durch die Verletzung aufgedeckt wurde. Bildnachweis: Tech (Screenshot)

Die Daten enthielten Dutzende von Ordnern mit vollständigen taktischen Plänen bevorstehender Razzien, neben verdächtigen Fahndungsfotos, ihren Fingerabdrücken und biometrischen Beschreibungen und anderen persönlichen Informationen, einschließlich Informationen über Personen, die zum Zeitpunkt der Razzia anwesend sein könnten, wie Kinder, Mitbewohner und Mitbewohner. Einige von ihnen beschrieben, dass sie „keine Kriminalität“ hätten[inal] Geschichte.“ Viele der Dokumente waren als „nur vertrauliche Strafverfolgungsbehörden“ und „kontrolliertes Dokument“ gekennzeichnet, nicht zur Offenlegung außerhalb der Polizeidienststelle.

Einige der Dateien waren als Testdokumente gekennzeichnet und verwendeten gefälschte Offiziersnamen wie „Superman“ und „Captain America“. Aber ODIN verwendete auch reale Identitäten wie Hollywood-Schauspieler, die der Verwendung ihrer Namen wahrscheinlich nicht zugestimmt haben. Ein Dokument mit dem Titel „Fresno House Search“ enthielt keine Markierungen, die darauf hindeuteten, dass das Dokument ein Test der nach vorne gerichteten Systeme von ODIN war, gab jedoch an, dass das Ziel der Razzia darin bestand, „ein Haus zum Leben zu finden“.

Der durchgesickerte Cache von ODIN-Daten enthielt auch sein System zur Überwachung von Sexualstraftätern, das es Polizei- und Bewährungshelfern ermöglicht, verurteilte Kriminelle zu registrieren, zu beaufsichtigen und zu überwachen. Der Cache enthielt mehr als tausend Dokumente in Bezug auf verurteilte Sexualstraftäter, die sich beim Bundesstaat Kalifornien registrieren müssen, einschließlich ihrer Namen, Wohnadressen (falls nicht inhaftiert) und anderer persönlicher Informationen.

Die Daten enthalten auch eine große Menge persönlicher Informationen über Einzelpersonen, einschließlich der Überwachungstechniken, die die Polizei verwendet, um sie zu identifizieren oder zu verfolgen. Tech hat mehrere Screenshots gefunden, die die Gesichter von Personen zeigen, die mit einer Gesichtserkennungs-Engine namens AFR Engine abgeglichen wurden, einem Unternehmen, das Polizeidienststellen Technologie zum Abgleich von Gesichtern anbietet. Ein Foto scheint einen Beamten zu zeigen, der den Kopf einer Person gewaltsam vor die Handykamera eines anderen Beamten hält.

Andere Dateien zeigen, dass die Polizei automatische Nummernschildleser, bekannt als ANPR, verwendet, die identifizieren können, wo ein Verdächtiger in den letzten Tagen gefahren ist. Ein weiteres Dokument enthielt den vollständigen Inhalt – einschließlich Textnachrichten und Fotos – des Telefons eines verurteilten Straftäters, dessen Inhalt von einem forensischen Extraktionstool während einer Konformitätsprüfung extrahiert wurde, während der Straftäter auf Bewährung war. Ein Ordner enthielt Audioaufnahmen von polizeilichen Interaktionen, von denen einige Beamte mit Gewalt anhören.

Tech kontaktierte mehrere US-Polizeibehörden, deren Akten in den gestohlenen Daten gefunden wurden. Keiner antwortete auf unsere Anfragen nach Kommentaren.

Die Website von ODIN, die kurze Zeit nach der Verunstaltung offline ging, ist seit Donnerstag nicht mehr zugänglich.

Wenn Sie mehr über die ODIN-Intelligence-Verletzung wissen, wenden Sie sich unter +1 646-755-8849 oder [email protected] per E-Mail an den Sicherheitsdesk von Signal und WhatsApp.