Ein Hersteller von Krypto-Wallets behauptete diese Woche, dass Hacker möglicherweise Menschen mit einem iMessage-„Zero-Day“-Exploit ins Visier nehmen – aber alle Anzeichen deuten auf eine übertriebene Bedrohung, wenn nicht sogar auf einen regelrechten Betrug hin.

Das offizielle X-Konto (ehemals Twitter) von Trust Wallet schrieb dass „wir glaubwürdige Informationen über einen hochriskanten Zero-Day-Exploit haben, der auf iMessage im Dark Web abzielt.“ Dies kann Ihr iPhone infiltrieren, ohne auf einen Link zu klicken. Hochwertige Ziele sind wahrscheinlich. Jede Verwendung erhöht das Entdeckungsrisiko.“

Der Wallet-Hersteller empfahl iPhone-Benutzern, iMessage vollständig auszuschalten, „bis Apple dies repariert“, obwohl keine Beweise dafür vorliegen, dass „dies“ überhaupt existiert.

Der Tweet ging viral und wurde zum Zeitpunkt unserer Veröffentlichung über 3,6 Millionen Mal aufgerufen. Aufgrund der Aufmerksamkeit, die der Beitrag erhielt, vertraute Trust Wallet Stunden später habe einen Folgebeitrag geschrieben. Der Wallet-Hersteller bekräftigte seine Entscheidung, an die Börse zu gehen, und sagte, dass er „alle potenziellen Bedrohungen und Risiken aktiv an die Community kommuniziert“.

Trust Wallet, das der Krypto-Börse Binance gehört, reagierte nicht auf die Bitte von Tech um einen Kommentar. Apple-Sprecher Scott Radcliffe lehnte am Dienstag eine Stellungnahme ab.

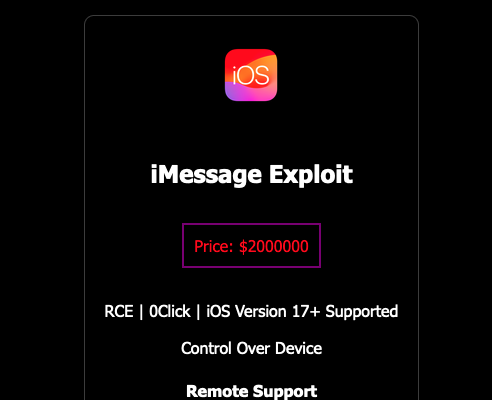

Wie sich herausstellt, so Eowyn Chen, CEO von Trust WalletBei den „Informationen“ handelt es sich um eine Werbung auf einer dunklen Website namens CodeBreach Lab, auf der jemand den angeblichen Exploit für 2 Millionen US-Dollar in Bitcoin-Kryptowährung anbietet. In der Anzeige mit dem Titel „iMessage Exploit“ wird behauptet, dass es sich bei der Sicherheitslücke um einen Remote Code Execution (oder RCE)-Exploit handelt, der keine Interaktion vom Ziel erfordert – allgemein bekannt als „Zero-Click“-Exploit – und auf der neuesten Version von iOS funktioniert. Einige Fehler werden als „Zero-Days“ bezeichnet, da der Anbieter keine Zeit bzw. „Zero-Days“ hat, um die Schwachstelle zu beheben. In diesem Fall liegen zunächst keine Hinweise auf einen Exploit vor.

Ein Screenshot der Dark-Web-Anzeige, die angeblich einen angeblichen iMessage-Exploit verkauft. Bildnachweis: Tech

RCEs gehören zu den mächtigsten Exploits, da sie es Hackern ermöglichen, über das Internet aus der Ferne die Kontrolle über ihre Zielgeräte zu übernehmen. Ein Exploit wie ein RCE in Verbindung mit einer Zero-Click-Funktion ist unglaublich wertvoll, da diese Angriffe unsichtbar und ohne Wissen des Gerätebesitzers durchgeführt werden können. Tatsächlich bietet ein Unternehmen, das Zero-Day-Angriffe erwirbt und weiterverkauft, derzeit zwischen 3 und 5 Millionen US-Dollar für diese Art von Zero-Click-Zero-Day-Angriffen, was auch ein Zeichen dafür ist, wie schwierig es ist, solche Exploits zu finden und zu entwickeln.

Kontaktiere uns

Haben Sie Informationen über tatsächliche Zero-Days? Oder über Spyware-Anbieter? Von einem Gerät aus, das nicht am Arbeitsplatz ist, können Sie Lorenzo Franceschi-Bicchierai sicher über Signal unter +1 917 257 1382, per Telegram, Keybase und Wire @lorenzofb oder per E-Mail kontaktieren. Sie können Tech auch über SecureDrop kontaktieren.

Angesichts der Umstände, wie und wo dieser Zero-Day verkauft wird, ist es sehr wahrscheinlich, dass es sich dabei nur um einen Betrug handelt und dass Trust Wallet darauf reingefallen ist und das verbreitet hat, was die Leute in der Cybersicherheitsbranche FUD nennen würden, oder „Angst vor Unsicherheit und Angst“. zweifeln.“

Es gibt Zero-Day-Methoden, die seit Jahren von Hacking-Einheiten der Regierung eingesetzt werden. Aber in Wirklichkeit müssen Sie iMessage wahrscheinlich nicht deaktivieren, es sei denn, Sie sind ein Hochrisikobenutzer, wie zum Beispiel ein Journalist oder Dissident unter einer repressiven Regierung.

Es ist besser, den Leuten vorzuschlagen, den Sperrmodus einzuschalten, einen speziellen Modus, der bestimmte Features und Funktionen von Apple-Geräten deaktiviert, mit dem Ziel, die Möglichkeiten von Hackern für Angriffe auf iPhones und Macs zu verringern.

Laut Apple gibt es keine Beweise dafür, dass jemand das Apple-Gerät einer anderen Person im Sperrmodus erfolgreich gehackt hat. Mehrere Cybersicherheitsexperten mögen Runa Sandvik und das Forscher Mitarbeiter von Citizen Lab, die Dutzende Fälle von iPhone-Hacks untersucht haben, empfehlen die Verwendung des Sperrmodus.

CodeBreach Lab wiederum scheint eine neue Website ohne Erfolgsbilanz zu sein. Bei unserer Überprüfung ergab eine Suche bei Google nur sieben Ergebnisse. Eines davon war ein Beitrag in einem bekannten Hacking-Forum, in dem gefragt wurde, ob jemand schon einmal von CodeBreach Lab gehört hatte.

CodeBreach Lab behauptet auf seiner Homepage – mit Tippfehlern –, dass es neben iMessage auch andere Arten von Exploits anbietet, liefert aber keine weiteren Beweise.

Die Eigentümer beschreiben CodeBreach Lab als „den Knotenpunkt der Cyber-Störung“. Aber es wäre wahrscheinlich passender, es die Verbindung von Prahlerei und Naivität zu nennen.

Tech konnte CodeBreach Lab nicht für einen Kommentar erreichen, da es keine Möglichkeit gibt, das angebliche Unternehmen zu kontaktieren. Als wir versuchten, den angeblichen Exploit zu kaufen – warum auch nicht –, fragte die Website nach dem Namen und der E-Mail-Adresse des Käufers und verlangte dann, 2 Millionen US-Dollar in Bitcoin an eine bestimmte Wallet-Adresse in der öffentlichen Blockchain zu senden. Als wir nachgesehen haben, hat es bisher noch niemand getan.

Mit anderen Worten: Wenn jemand diesen angeblichen Zero-Day will, muss er 2 Millionen US-Dollar an eine Wallet senden, von der es zu diesem Zeitpunkt keine Möglichkeit gibt, zu wissen, wem sie gehört, und – wiederum – keine Möglichkeit, Kontakt aufzunehmen.

Und es besteht eine sehr gute Chance, dass das auch so bleibt.