Log4j hat, vielleicht mehr als jedes andere aktuelle Sicherheitsproblem der letzten Jahre, die Sicherheit der Software-Lieferkette ins Rampenlicht gerückt, mit sogar das weiße Haus Aber auch wenn sich praktisch jeder Technologiemanager zumindest darüber im Klaren ist, wie wichtig es ist, eine vertrauenswürdige und sichere Software-Lieferkette zu schaffen, kämpfen die meisten weiterhin damit, wie sie eine entsprechende Strategie am besten umsetzen können.

Die Anzahl der CVEs (Common Vulnerabilities and Exposures) nimmt weiterhin stetig zu und es gibt kaum einen Container, der nicht zumindest einige Schwachstellen enthält. Einige davon befinden sich möglicherweise in Bibliotheken, die nicht einmal verwendet werden, wenn der Container in Produktion ist, es handelt sich jedoch dennoch um Schwachstellen.

Bildnachweis: Slim.ai

Entsprechend Slim.aiist das Neueste ContainerberichtMittlerweile stellt das durchschnittliche Unternehmen jeden Monat weit über 50 Container seiner Anbieter bereit (und fast 10 % stellen mehr als 250 bereit). Dennoch gaben nur 12 % der Sicherheitsverantwortlichen, die an der Slim.ai-Umfrage geantwortet hatten, an, dass sie in der Lage seien, ihre eigenen Ziele zur Behebung von Schwachstellen zu erreichen. Alle anderen sagen, dass sie „große“ Probleme haben oder erhebliches Verbesserungspotenzial sehen. Und während alle diese Organisationen ihre Anbieter unter Druck setzen, ihre Sicherheitshaltung zu verbessern und zu liefern, können sich Anbieter und Käufer oft nicht einmal darauf einigen, welche CVEs in einem Container tatsächlich gepatcht werden müssen.

Wie mir Ayse Kaya, Vizepräsidentin für strategische Einblicke und Analysen bei Slim.ai, sagte, wird die Interaktion zwischen Käufern und Anbietern oft immer noch durch den Austausch von Tabellenkalkulationen und Ad-hoc-Meetings zwischen Sicherheitsgruppen bestimmt. Laut dem Bericht des Unternehmens, den das Unternehmen in Zusammenarbeit mit dem Forschungsunternehmen Enterprise Strategy Group erstellt hat, tauschen 75 % der Unternehmen immer noch Informationen mit ihren Anbietern auf diese Weise aus, obwohl praktisch alle Sicherheitsverantwortlichen (84 %) eine zentralisierte Plattform für die Zusammenarbeit wünschen würden Umgang mit Schwachstellen. Vorerst scheint es jedoch so, als sei das Hin- und Herschicken von Tabellenkalkulationen per E-Mail noch immer der Stand der Technik.

Bildnachweis: Slim.ai

All dies führt zwangsläufig zu Ineffizienzen. Die Mehrheit der Organisationen, die an der Umfrage teilnahmen, gaben an, dass sie sechs oder mehr Spezialisten beschäftigen, die sich auf die Behebung von Schwachstellen konzentrieren (wobei ein Viertel der Befragten mehr als zehn beschäftigt). Eines der größten Probleme in der Branche besteht darin, dass mehr als 40 % der Warnungen, die diese Teams erhalten, Fehlalarme sind – häufig für Bibliotheken, die möglicherweise Teil eines Containers sind, aber nicht in der Produktion verwendet werden. Aus diesem Grund setzt sich beispielsweise Kaya stark für das Schaffen ein minimale Containerbilder. Man könnte argumentieren, dass dies ohnehin eine bewährte Methode sein sollte, da dadurch die Angriffsfläche kleiner wird und Fehlalarme reduziert werden

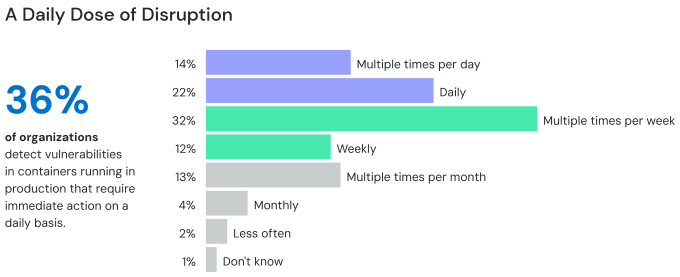

Natürlich müssen sich nicht nur Sicherheitsteams mit diesen Schwachstellen befassen. All diese Bemühungen verlangsamen auch den gesamten Entwicklungsprozess. Bei den meisten Unternehmen kommt es mehrmals pro Woche zu Störungen, weil sie beispielsweise eine Schwachstelle in einem Produktionscontainer entdecken. Laut dem Bericht von Slim.ai wird der durchschnittliche Container mittlerweile etwa alle 11 Tage neu veröffentlicht und ist nun von 311 CVEs betroffen (gegenüber 282 im Jahr 2022). All das bedeutet mehr Arbeit, mehr Unterbrechungen und mehr Aufwand bei der Zusammenarbeit mit den Anbietern, um die Probleme zu beheben.