Durch einen Datendiebstahl beim Telefonüberwachungsunternehmen mSpy wurden Millionen seiner Kunden enttarnt, die sich im letzten Jahrzehnt Zugang zu der Telefon-Spionage-App gekauft hatten, sowie das dahinter stehende ukrainische Unternehmen.

Unbekannte Angreifer haben im Mai 2024 Millionen von Kundensupporttickets von mSpy gestohlen, darunter persönliche Informationen, E-Mails an den Support und Anhänge mit persönlichen Dokumenten. Obwohl Hacks von Spyware-Anbietern immer häufiger vorkommen, sind sie nach wie vor bemerkenswert, da die Daten oft hochsensible persönliche Informationen enthalten, in diesem Fall über die Kunden, die den Dienst nutzen.

Der Hack umfasste Kundendienstaufzeichnungen aus dem Jahr 2014, die aus dem Zendesk-basierten Kundensupportsystem des Spyware-Herstellers gestohlen wurden.

mSpy ist eine Telefonüberwachungs-App, die sich selbst als Mittel zur Überwachung von Kindern oder Mitarbeitern anpreist. Wie die meisten Spyware-Programme wird sie auch häufig verwendet, um Personen ohne deren Zustimmung zu überwachen. Diese Art von Apps sind auch als „Stalkerware“ bekannt, da Menschen in Liebesbeziehungen sie häufig verwenden, um ihren Partner ohne dessen Zustimmung oder Erlaubnis zu überwachen.

Mit der mSpy-App kann derjenige, der die Spyware platziert hat (normalerweise jemand, der zuvor physischen Zugriff auf das Telefon eines Opfers hatte), den Inhalt des Telefons aus der Ferne in Echtzeit anzeigen.

Wie bei Telefon-Spyware üblich, enthalten die Kundendaten von mSpy E-Mails von Personen, die Hilfe suchen, um die Telefone ihrer Partner, Verwandten oder Kinder heimlich zu verfolgen. Dies geht aus der Überprüfung der Daten durch Tech hervor, die wir unabhängig erhalten haben. Einige dieser E-Mails und Nachrichten enthalten Anfragen nach Kundensupport von mehreren hochrangigen US-Militärangehörigen, einem amtierenden US-Bundesberufungsrichter, der Aufsichtsbehörde eines US-Ministeriums und einem Sheriff-Büro in Arkansas, die eine kostenlose Lizenz zum Testen der App anstreben.

Auch wenn mehrere Millionen Kundenservice-Tickets gesammelt wurden, dürften die geleakten Zendesk-Daten nur den Anteil der gesamten mSpy-Kundenbasis darstellen, der den Kundendienst kontaktiert hat. Die Zahl der mSpy-Kunden dürfte weitaus höher sein.

Doch mehr als einen Monat nach dem Datendiebstahl haben die Eigentümer von mSpy, ein in der Ukraine ansässiges Unternehmen namens Brainstack, den Datendiebstahl weder eingestanden noch öffentlich bekannt gegeben.

Troy Hunt, Betreiber der Website „Have I Been Pwned“, die über Datenlecks informiert, hat eine Kopie des kompletten Datensatzes erhalten, der dem Katalog vergangener Datenlecks auf seiner Website rund 2,4 Millionen eindeutige E-Mail-Adressen von mSpy-Kunden hinzugefügt hat.

Hunt sagte gegenüber Tech, er habe mehrere Abonnenten von Have I Been Pwned mit Informationen aus den gestohlenen Daten kontaktiert, die ihm die Richtigkeit der durchgesickerten Daten bestätigt hätten.

mSpy ist der neueste Telefon-Spyware-Anbieter, der in den letzten Monaten gehackt wurde, wie aus einer kürzlich von Tech zusammengestellten Liste hervorgeht. Der Einbruch bei mSpy zeigt einmal mehr, dass man den Spyware-Herstellern nicht vertrauen kann, dass sie ihre Daten schützen – weder die ihrer Kunden noch die ihrer Opfer.

Millionen von mSpy-Kundennachrichten

Tech analysierte den durchgesickerten Datensatz – mehr als 100 Gigabyte an Zendesk-Datensätzen – der Millionen einzelner Kundendiensttickets und die entsprechenden E-Mail-Adressen sowie den Inhalt dieser E-Mails enthielt.

Einige der E-Mail-Adressen gehören ahnungslosen Opfern, die von einem mSpy-Kunden angegriffen wurden. Die Daten zeigen auch, dass einige Journalisten das Unternehmen nach dem letzten bekannten Datendiebstahl im Jahr 2018 um einen Kommentar gebeten haben. Und in mehreren Fällen haben US-Strafverfolgungsbeamte Vorladungen und rechtliche Forderungen bei mSpy eingereicht oder versucht, dies zu tun. In einem Fall gab ein mSpy-Vertreter nach einem kurzen E-Mail-Austausch die Rechnungs- und Adressdaten eines mSpy-Kunden – eines mutmaßlichen Tatverdächtigen in einem Entführungs- und Mordfall – an einen FBI-Agenten weiter.

Jedes Ticket im Datensatz enthielt eine Reihe von Informationen über die Personen, die mSpy kontaktierten. In vielen Fällen enthielten die Daten auch ihren ungefähren Standort basierend auf der IP-Adresse des Geräts des Absenders.

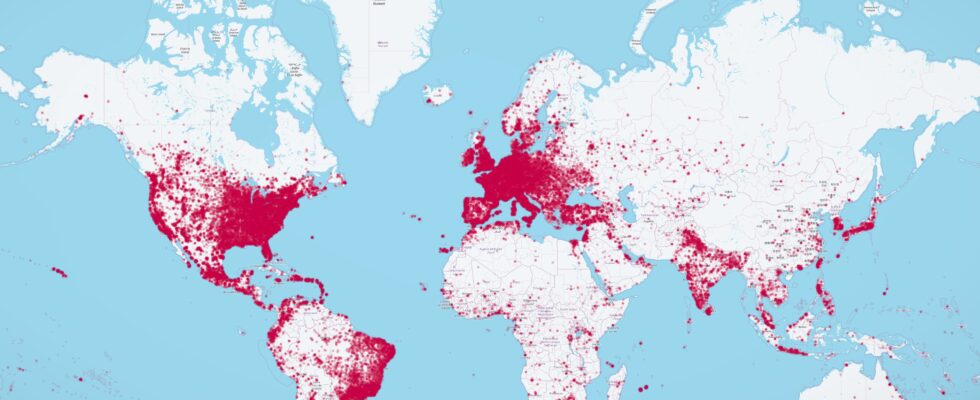

Tech analysierte, wo sich die von mSpy kontaktierten Kunden befanden, indem alle Standortkoordinaten aus dem Datensatz extrahiert und die Daten in einem Offline-Mapping-Tool aufgezeichnet wurden. Die Ergebnisse zeigen, dass sich die Kunden von mSpy auf der ganzen Welt befinden, mit großen Clustern in Europa, Indien, Japan, Südamerika, Großbritannien und den Vereinigten Staaten.

Der Kauf von Spyware ist an sich nicht illegal, aber der Verkauf oder die Verwendung von Spyware zum Ausspionieren einer Person ohne deren Zustimmung ist gesetzeswidrig. US-Staatsanwälte haben Spyware-Hersteller angeklagt in der Vergangenheit, und Bundesbehörden und staatliche Aufsichtsbehörden haben Spyware-Unternehmen aus der Überwachungsbranche verbannt, unter Berufung auf die Cybersicherheits- und Datenschutzrisiken, die die Spyware mit sich bringt. Kunden, die Spyware installieren kann auch strafrechtlich verfolgt werden wegen Verstoßes gegen Abhörgesetze.

Die E-Mails in den geleakten Zendesk-Daten zeigen, dass mSpy und seine Betreiber sich genau darüber im Klaren sind, wofür Kunden die Spyware verwenden, einschließlich der Überwachung von Telefonen ohne das Wissen der Person. Einige der Anfragen beziehen sich auf Kunden, die wissen möchten, wie sie mSpy vom Telefon ihres Partners entfernen können, nachdem dieser es herausgefunden hat. Der Datensatz wirft auch Fragen über die Verwendung von mSpy durch US-Regierungsbeamte und -behörden, Polizeidienststellen und die Justiz auf, da unklar ist, ob die Spyware auf einem rechtlichen Verfahren beruhte.

Den Daten zufolge gehört eine der E-Mail-Adressen zu Kevin Newsom, einem amtierenden Berufungsrichter am US-Berufungsgericht für den elften Gerichtsbezirk in Alabama, Georgia und Florida, der seine offizielle Regierungs-E-Mail-Adresse verwendete, um eine Rückerstattung von mSpy zu beantragen.

Kate Adams, Leiterin für Arbeitsbeziehungen beim US-Berufungsgericht für den elften Gerichtsbezirk, erklärte gegenüber Tech: „Richter Newsom nutzte mSpy ausschließlich in seiner persönlichen Eigenschaft, um eine Familienangelegenheit zu regeln.“ Adams lehnte es ab, konkrete Fragen zum Einsatz von mSpy durch den Richter zu beantworten oder zu der Frage, ob die Person, die von Newsom überwacht wurde, damit einverstanden war.

Der Datensatz zeigt auch das Interesse der US-Behörden und Strafverfolgungsbehörden. In einer E-Mail fragte ein Mitarbeiter des Office of the Inspector General der Social Security Administration, einer Aufsichtsbehörde, die mit der Aufsicht der Bundesbehörde beauftragt ist, einen mSpy-Vertreter, ob die Aufsichtsbehörde „nutzen“ könne [mSpy] bei einigen unserer strafrechtlichen Ermittlungen“, ohne jedoch nähere Einzelheiten anzugeben.

Auf Anfrage von Tech äußerte sich ein Sprecher des Generalinspekteurs der Social Security Administration nicht dazu, warum der Mitarbeiter im Namen der Behörde nach mSpy gefragt hatte.

Das Sheriff-Department des Bezirks Arkansas verlangte kostenlose Testversionen von mSpy, angeblich um den Eltern in der Nachbarschaft Demos der Software zur Verfügung zu stellen. Der Sergeant antwortete nicht auf die Frage von Tech, ob sie berechtigt seien, mSpy zu kontaktieren.

Das Unternehmen hinter mSpy

Dies ist der dritte bekannte mSpy-Datenverstoß seit der Firmengründung im Jahr 2010. mSpy ist einer der am längsten bestehenden Telefon-Spionage-Anbieter und konnte so teilweise auch so viele Kunden gewinnen.

Trotz ihrer Größe und Reichweite sind die Betreiber von mSpy bisher der Öffentlichkeit verborgen geblieben und haben sich der Kontrolle weitgehend entzogen – bis jetzt. Es ist nicht ungewöhnlich, dass Spyware-Hersteller die realen Identitäten ihrer Mitarbeiter verbergen, um das Unternehmen vor rechtlichen und Reputationsrisiken zu schützen, die mit der Durchführung einer globalen Telefonüberwachung verbunden sind, die in vielen Ländern illegal ist.

Doch der Datendiebstahl bei den Zendesk-Daten von mSpy entlarvte die Muttergesellschaft als ukrainisches Technologieunternehmen namens Brainstack.

Auf der Website von Brainstack wird mSpy nicht erwähnt. Ähnlich wie bei den öffentlichen Stellenausschreibungen erwähnt Brainstack lediglich seine Arbeit an einer nicht näher spezifizierten App zur „Kindersicherung“. Der interne Zendesk-Datendump zeigt jedoch, dass Brainstack umfassend und eng in die Aktivitäten von mSpy eingebunden ist.

In den geleakten Zendesk-Daten fand Tech Datensätze mit Informationen über Dutzende von Mitarbeitern mit Brainstack-E-Mail-Adressen. Viele dieser Mitarbeiter waren mit dem mSpy-Kundensupport beschäftigt, etwa mit der Beantwortung von Kundenfragen und Rückerstattungsanträgen.

Die durchgesickerten Zendesk-Daten enthalten die echten Namen und in einigen Fällen die Telefonnummern von Brainstack-Mitarbeitern sowie die falschen Namen, die sie beim Antworten auf mSpy-Kundentickets verwendeten, um ihre eigene Identität zu verbergen.

Auf Anfrage von Tech bestätigten zwei Brainstack-Mitarbeiter ihre Namen, da sie in den durchgesickerten Aufzeichnungen zu finden waren, lehnten es jedoch ab, über ihre Arbeit mit Brainstack zu sprechen.

Der Vorstandsvorsitzende von Brainstack, Volodymyr Sitnikov, und die leitende Angestellte Katerina Yurchuk antworteten vor der Veröffentlichung nicht auf mehrere E-Mails mit der Bitte um einen Kommentar. Stattdessen bestritt ein Vertreter von Brainstack, der seinen Namen nicht nannte, unsere Berichterstattung nicht, lehnte es jedoch ab, Antworten auf eine Liste von Fragen an die Führungskräfte des Unternehmens zu geben.

Es ist nicht klar, wie und von wem die Zendesk-Instanz von mSpy kompromittiert wurde. Der Einbruch wurde zuerst von der in der Schweiz ansässigen Hackerin Maia Arson Crimew bekannt gegeben und die Daten wurden anschließend DDoSecrets zur Verfügung gestellt, einem gemeinnützigen Transparenzkollektiv, das im öffentlichen Interesse durchgesickerte Datensätze indexiert.

Auf Anfrage um einen Kommentar sagte Zendesk-Sprecherin Courtney Blake gegenüber Tech: „Derzeit liegen uns keine Beweise dafür vor, dass die Plattform von Zendesk kompromittiert wurde“, wollte sich aber nicht dazu äußern, ob die Nutzung von Zendesk durch mSpy zur Unterstützung seiner Spyware-Operationen einen Verstoß gegen die Servicebedingungen darstellt.

„Wir verpflichten uns, unsere Richtlinien zu Benutzerinhalten und -verhalten einzuhalten und untersuchen Vorwürfe von Verstößen angemessen und in Übereinstimmung mit unseren etablierten Verfahren“, sagte der Sprecher.

Wenn Sie oder jemand, den Sie kennen, Hilfe braucht, bietet die National Domestic Violence Hotline (1-800-799-7233) rund um die Uhr kostenlose, vertrauliche Unterstützung für Opfer von häuslichem Missbrauch und Gewalt. Wenn Sie sich in einer Notsituation befinden, rufen Sie 911 an. Die Koalition gegen Stalkerware verfügt über Ressourcen, wenn Sie glauben, dass Ihr Telefon von Spyware befallen ist.