Amazon wird nicht sagen, ob es plant, Maßnahmen gegen drei Telefonüberwachungs -Apps zu ergreifen, bei denen die privaten Telefondaten von Einzelpersonen auf Amazon -Cloud -Servern gespeichert werden, obwohl Tech die technischen Riesen Wochen zuvor mit der Hosting der gestohlenen Telefondaten informiert hat.

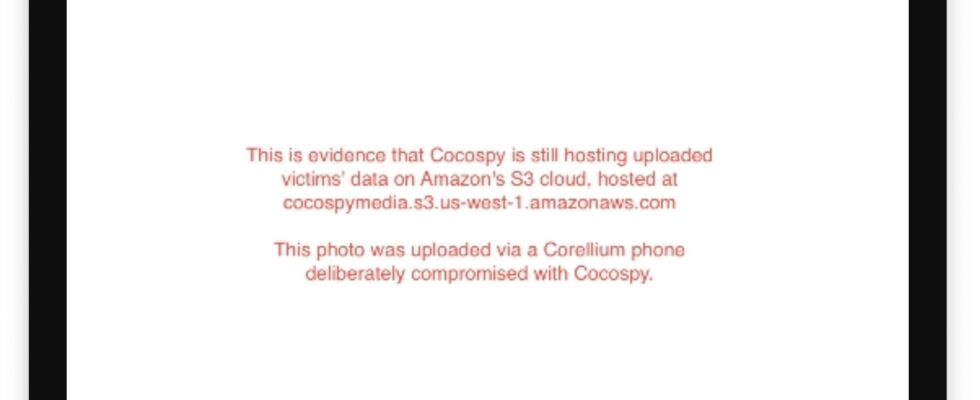

Amazon sagte Tech, es sei „folgt [its] Prozess “nach unserer Bekanntmachung im Februar, aber zum Zeitpunkt der Veröffentlichung dieses Artikels werden die Stalkerware -Operationen Cocospy, Spyic und Spyzie weiterhin Fotos hochladen und speichern, die das Peeling von People’s Phones auf Amazon -Webdiensten laden.

Cocospy, Spyic und Spyzie sind drei nahezu identische Android-Apps, die denselben Quellcode und einen gemeinsamen Sicherheitsfehler teilen, so ein Sicherheitsforscher, der ihn entdeckt hat, und Tech Details zur Verfügung gestellt. Der Forscher enthüllte, dass die Operationen die Telefondaten für eine kollektiven 3,1 Millionen Menschen aussetzten, von denen viele Opfer sind, ohne die Ahnung, dass ihre Geräte kompromittiert wurden. Der Forscher teilte die Daten mit der Breach -Benachrichtigungsstelle aus Wurde ich pwned.

Im Rahmen unserer Untersuchung der Stalkerware -Vorgänge, die die Analyse der Apps selbst beinhaltete, stellte Tech fest, dass einige der Inhalte eines von den Stalkerware -Apps gefährdeten Geräts auf Speicherserver, die von Amazon Web Services oder AWS ausgeführt wurden, hochgeladen werden.

Tech benachrichtigte Amazon am 20. Februar per E -Mail, dass es von Cocospy und Spyic das Peeling von Daten veranstaltet, und Anfang dieser Woche, als wir Amazon benachrichtigten, wurde auch gestohlene Telefondaten von Spyzie gehostet.

In beiden E-Mails enthielt Tech den Namen jedes spezifischen Amazon-Hosted-Speichers, der Daten enthält, die von den Handys der Opfer entnommen wurden.

Als Reaktion darauf sagte der Sprecher von Amazon, Ryan Walsh, Tech: „AWS hat klare Begriffe, bei denen unsere Kunden unsere Dienste gemäß den geltenden Gesetzen nutzen müssen. Wenn wir Berichte über mögliche Verstöße gegen unsere Bedingungen erhalten, handeln wir schnell, um Maßnahmen zu überprüfen und Maßnahmen zu ergreifen, um verbotene Inhalte zu deaktivieren. “ Walsh lieferte einen Link zu einer Amazon -Webseite, auf der ein Missbrauchsberichterstattungsformular gehostet wird, würde jedoch den Status der von den Apps verwendeten Amazon -Server nicht kommentieren.

In einer Folge-E-Mail in dieser Woche bezog sich Tech auf die E-Mail am 20. Februar, die die Amazon-veranstalteten Speicher-Bucket-Namen enthielt.

Als Reaktion darauf dankte Walsh Tech für die „Aufmerksamkeit auf diese“ und lieferte einen weiteren Link zum Missbrauchsformular von Amazon. Auf die Frage, ob Amazon vorhat, gegen die Eimer Maßnahmen zu ergreifen, antwortete Walsh: „Wir haben noch keinen Missbrauchsbericht von Tech über den zuvor angegebenen Link erhalten.“

Der Amazon -Sprecher Casey McGee, der in den E -Mail -Thread kopiert wurde [sic] eine „Bericht“ von potenziellem Missbrauch ausmachen. „

Amazon Web Services, das kommerzielle Zinsen für die Bindung von zahlenden Kunden hat, erzielte im Jahr 2024 einen Gewinn in Höhe von 39,8 Milliarden US -Dollar. Das Ergebnis des Gesamtjahres von 2024 des UnternehmensVertretung eines Mehrheitsanteils des Jahreseinkommens von Amazon.

Die von Cocospy, Spyic und Spyzie verwendeten Aufbewahrungseimer sind zum Zeitpunkt der Veröffentlichung noch aktiv.

Warum ist das wichtig

Amazon ist eigene Akzeptable Nutzungsrichtlinie Im Großen und Ganzen ergeben das Unternehmen den Kunden, auf seiner Plattform zu hosten. Amazon scheint nicht zu bestrafen, dass es Spyware- und Stalkerware -Operationen nicht zur Verfügung stellt, um Daten auf seiner Plattform hochzuladen. Stattdessen scheint der Streit von Amazon vollständig prozedural zu sein.

Es ist nicht die Aufgabe eines Journalisten – oder irgendjemandem -, das zu überwachen, was auf der Amazon -Plattform oder auf der Cloud -Plattform eines anderen Unternehmens gehostet wird.

Amazon verfügt über große Ressourcen, sowohl finanziell als auch technologisch, um seine eigenen Richtlinien durchzusetzen, indem sie sicherstellen, dass schlechte Akteure ihren Dienst nicht missbrauchen.

Letztendlich gab Tech Amazon mit, einschließlich Informationen, die direkt auf die Standorte der gestohlenen privaten Telefondaten hinweisen. Amazon entschied sich dafür, nicht auf die Informationen zu reagieren, die es erhalten hat.

Wie wir die Daten der Opfer fanden, die bei Amazon gehostet werden

Als Tech von einer Überwachungsbezogenen Datenverletzung erfährt-in den letzten Jahren gab es Dutzende von Stalkerware-Hacks und-Undichtigkeiten-, untersuchen wir, dass wir so viel über die Operationen wie möglich erfahren.

Unsere Ermittlungen können dazu beitragen, Opfer zu identifizieren, deren Telefone gehackt wurden, aber auch die oft versteckten realen Identitäten der Überwachungsbetreiber selbst aufzeigen und mit welchen Plattformen die Überwachung oder die Ausrichtung der gestohlenen Daten der Opfer verwendet werden. Tech wird auch die Apps (sofern verfügbar) analysieren, um den Opfern zu helfen, die Identifizierung und Entfernen der Apps zu bestimmen.

Im Rahmen unseres Berichtsprozesses wendet sich Tech an ein Unternehmen, das wir als Hosting oder Unterstützung von Spyware- und Stalkerware -Operationen identifizieren, ebenso wie die Standardpraxis für Reporter, die ein Unternehmen in einer Geschichte erwähnen möchten. Es ist auch nicht ungewöhnlich, dass Unternehmen, wie Webhosts und Zahlungsverarbeiter, Konten ausgesetzt oder Daten entfernen, die ihre eigenen Nutzungsbedingungen verletzen, einschließlich früherer Spyware -Operationen, die bei Amazon gehostet wurden.

Im Februar erfuhr Tech, dass Cocospy und Spyic verletzt worden waren, und wir wollten uns weiter untersuchen.

Da die Daten zeigten, dass die Mehrheit der Opfer Android -Gerätebesitzer waren, begann Tech mit der Identifizierung, Herunterladen und Installation der Cocospy- und Spyic -Apps auf einem virtuellen Android -Gerät. (Ein virtuelles Gerät ermöglicht es uns, die Stalkerware-Apps in einem geschützten Sandkasten auszuführen, ohne dass die Daten in realer Welt wie unseren Standort wie unser Standort angeben.) Sowohl Cocospy als auch Spyic erschienen als identisch aussehende und unscheinbare Apps mit dem Namen „Systemdienst“, die versuchen, die Erkennung zu entdecken, indem sie sich in die integrierten Apps von Androids einfügen.

Wir haben ein Tool für Netzwerkverkehrsanalyse verwendet, um die Daten zu überprüfen, die in die Apps fließen, um zu verstehen, wie jede App funktioniert, und um festzustellen, welche Telefondaten heimlich von unserem Testgerät hochgeladen werden.

Der Webverkehr zeigte, dass die beiden Stalkerware -Apps einige Daten der Opfer wie Fotos hochgeladen haben, die in den Amazon -Webdiensten gehostet werden.

Wir haben dies weiter bestätigt, indem wir uns bei den Cocospy- und Spyic User Dashboards angemeldet haben, mit denen die Personen, die die Stalkerware -Apps anbringen, die gestohlenen Daten des Ziels anzeigen können. Mit den Web -Dashboards konnten wir auf den Inhalt der Fotogalerie unseres virtuellen Android -Geräts zugreifen, sobald wir unser virtuelles Gerät mit den Stalkerware -Apps absichtlich gefährdet hatten.

Als wir den Inhalt der Fotogalerie unseres Geräts aus dem Web -Dashboard der einzelnen Apps geöffnet haben, wurden die Bilder aus Webadressen, die ihre jeweiligen Bucket -Namen enthalten, geladen, die auf dem gehosteten Bucket -Namen enthalten sind. amazonaws.com Domain, das von Amazon Web Services ausgeführt wird.

Nach späteren Nachrichten über die Datenverletzung von Spyzie analysierte Tech auch die Android -App von Spyzie mithilfe eines Netzwerkanalyse -Tools und fand, dass die Verkehrsdaten als Cocospy und Spyic identisch sind. Die Spyzie -App hat in ähnlicher Weise die Gerätedaten der Opfer in ihren eigenen Namensater -Speicher -Bucket in der Cloud von Amazon hochgeladen, auf die wir am 10. März Amazon alarmierten.

Wenn Sie oder jemand, den Sie kennen, Hilfe benötigen, bietet die nationale Hotline für häusliche Gewalt (1-800-799-7233) den Opfern von häuslichem Missbrauch und Gewalt rund um die Uhr freie, vertrauliche Unterstützung. Wenn Sie sich in einer Notsituation befinden, rufen Sie 911 an. Die Koalition gegen Stalkerware Hat Ressourcen, wenn Sie der Meinung sind, dass Ihr Telefon durch Spyware kompromittiert wurde.