Die US-Regierung hat Alarm geschlagen wegen einer kritischen Software-Schwachstelle, die in den DNA-Sequenziergeräten des Genomik-Giganten Illumina gefunden wurde und die Hacker ausnutzen können, um sensible medizinische Daten von Patienten zu modifizieren oder zu stehlen.

In separaten, am Donnerstag veröffentlichten Empfehlungen US-Cybersicherheitsbehörde CISA und das US Food and Drug Administration warnte davor, dass die Sicherheitslücke – verfolgt als CVE-2023-1968 mit der maximalen Schweregradbewertung von 10 von 10 – Hackern den Fernzugriff auf ein betroffenes Gerät über das Internet ermöglicht, ohne ein Passwort zu benötigen. Wenn er ausgenutzt wird, könnte der Fehler es Hackern ermöglichen, Geräte zu kompromittieren, um falsche oder veränderte Ergebnisse oder gar keine zu erzeugen.

Die Hinweise warnen auch vor einer zweiten Schwachstelle, die als CVE-2023-1966 mit einem niedrigeren Schweregrad von 7,4 von 10 verfolgt wird. Der Fehler könnte es Angreifern ermöglichen, bösartigen Code auf Betriebssystemebene aus der Ferne hochzuladen und auszuführen, wodurch sie Einstellungen ändern können und auf sensible Daten des betroffenen Produkts zugreifen.

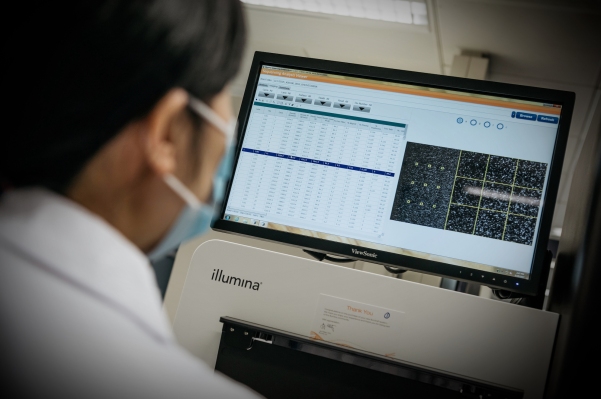

Die Schwachstellen betreffen die Produkte iScan, iSeq, MiniSeq, MiSeq, MiSeqDx, NextSeq und NovaSeq von Illumina. Diese Produkte, die weltweit im Gesundheitssektor eingesetzt werden, sind für den klinischen diagnostischen Einsatz bei der Sequenzierung der DNA einer Person für verschiedene genetische Erkrankungen oder Forschungszwecke konzipiert.

Der Sprecher von Illumina, David McAlpine, sagte gegenüber Tech, dass Illumina „keine Berichte erhalten hat, die darauf hindeuten, dass eine Schwachstelle ausgenutzt wurde, noch haben wir irgendwelche Beweise dafür, dass eine Schwachstelle ausgenutzt wird“. McAlpine weigerte sich zu sagen, ob Illumina über die technischen Mittel verfügt, um Ausnutzung zu erkennen, oder zu sagen, wie viele Geräte für die Fehler anfällig sind.

Illumina-CEO Francis deSouza genannt im Januar, dass seine installierte Basis mehr als 22.000 Sequenzer umfasste.

In ein LinkedIn-Beitragsagte Alex Aravanis, CTO von Illumina, dass das Unternehmen die Schwachstelle im Rahmen routinemäßiger Bemühungen zur Bewertung seiner Software auf potenzielle Schwachstellen und Risiken entdeckt habe.

„Nach der Identifizierung dieser Schwachstelle hat unser Team fleißig daran gearbeitet, Gegenmaßnahmen zum Schutz unserer Instrumente und Kunden zu entwickeln“, sagte Aravanis. „Wir haben uns dann mit Aufsichtsbehörden und Kunden in Verbindung gesetzt und eng mit ihnen zusammengearbeitet, um das Problem mit einem einfachen kostenlosen Software-Update zu lösen, das für die meisten wenig bis gar keine Ausfallzeiten erfordert.“

Die Nachricht von der Illumina-Schwachstelle kommt nach der FDA Im vergangenen Monat kündigte an, dass Hersteller von Medizinprodukten bei der Einreichung eines Antrags für ein neues Produkt bestimmte Anforderungen an die Cybersicherheit erfüllen müssen. Gerätehersteller müssen einen Plan einreichen, in dem erläutert wird, wie sie Schwachstellen verfolgen und beheben möchten, und eine Software-Stückliste beifügen, in der alle Komponenten in einem Gerät aufgeführt sind.