Eine Gruppe von Hackern mit Links zum nordkoreanischen Regime hat Android Spyware in den Google Play App Store hochgeladen und konnten einige Leute dazu bringen, es herunterzuladen, so Cybersecurity Firma Lookout.

In einem am Mittwoch veröffentlichten Berichtund ausschließlich mit Tech im Voraus mitzuteilen, beschreibt Aussehen eine Spionage -Kampagne mit mehreren verschiedenen Beispielen einer Android -Spyware, die sie Kospy nennt, die das Unternehmen mit „hohem Vertrauen“ der nordkoreanischen Regierung zuschreibt.

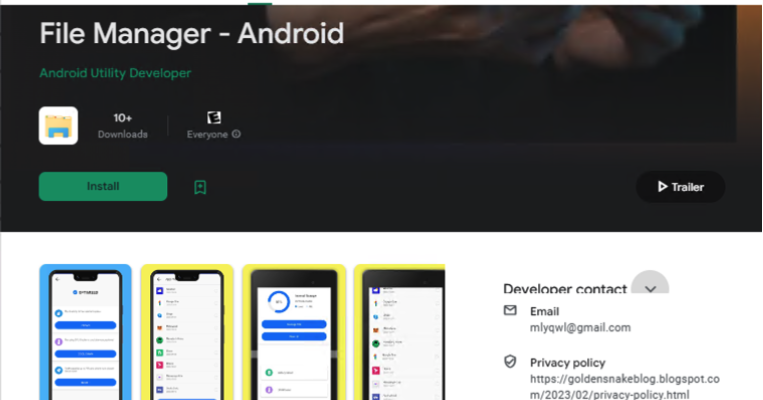

Mindestens eine der Spyware -Apps war irgendwann bei Google Play und landete mehr als zehn Mal herunter, wie ein zwischengespeicherter Schnappschuss der Seite der App im offiziellen Android App Store hervorgeht. Aussehen enthielt einen Screenshot der Seite in ihrem Bericht.

In den letzten Jahren haben nordkoreanische Hacker sich insbesondere für ihre gewagten Krypto -Überfälle wie den jüngsten Diebstahl von rund 1,4 Milliarden US -Dollar an Ethereum aus dem Crypto Exchange Bybit gemacht, mit dem Ziel, das verbotene Atomwaffenprogramm des Landes zu fördern. Im Fall dieser neuen Spyware -Kampagne deuten jedoch alle Anzeichen darauf hin, dass dies eine Überwachungsoperation ist, die auf der Funktionalität der durch Aussichtspunkte identifizierten Spyware -Apps basiert.

Die Ziele der nordkoreanischen Spyware -Kampagne sind nicht bekannt, aber Christoph Hebeien, Lookouts Director of Security Intelligence Research, sagte Tech, dass die Spyware -App mit nur wenigen Downloads wahrscheinlich auf bestimmte Personen abzielte.

Laut Lookout sammelt Kospy „eine umfangreiche Menge an sensiblen Informationen“, einschließlich: SMS-Textnachrichten, Anrufprotokolle, Standortdaten, Dateien und Ordner des Geräts auf dem Gerät, benutzerorientierte Tastenanschläge, Wi-Fi-Netzwerkdetails und eine Liste installierter Apps.

Kospy kann auch Audio aufzeichnen, die Kameras des Telefons fotografieren und Screenshots des Bildschirms erfassen.

Aussehen stellte auch fest, dass sich Kospy auf FirestoreEine Cloud -Datenbank, die auf der Google Cloud -Infrastruktur erstellt wurde, um „erste Konfigurationen“ abzurufen.

Der Google -Sprecher Ed Fernandez teilte Tech mit, dass Lookout seinen Bericht mit dem Unternehmen teilte und „alle identifizierten Apps aus dem Spielen entfernt wurden [and] Firebase -Projekte deaktiviert “, einschließlich der Kospy -Stichprobe, die bei Google Play war.

„Google Play schützt Benutzer automatisch vor bekannten Versionen dieser Malware auf Android -Geräten mit Google Play -Diensten“, sagte Fernandez.

Google hat eine Reihe spezifischer Fragen zum Bericht nicht kommentiert, einschließlich der Frage, ob Google mit der Zuordnung für das nordkoreanische Regime und anderen Details zu Lookouts Bericht zustimmte.

Kontaktieren Sie uns

Haben Sie weitere Informationen über Kospy oder andere Spyware? Aus einem Nicht-Work-Gerät und einem Netzwerk können Sie Lorenzo Franceschi-Bicchierai sicher auf Signal unter +1 917 257 1382 oder über Telegram und Keybase @lorenzofb oder E-Mail kontaktieren. Sie können sich auch über Tech über Securedrop wenden.

In dem Bericht heißt es auch, dass Lookout einige der Spyware-Apps auf dem App Store APKPure von Drittanbietern gefunden hat. Ein APKPURE -Sprecher sagte, das Unternehmen habe keine „E -Mail“ von Lookout erhalten.

Die Person oder Personen, die die E -Mail -Adresse des Entwicklers kontrollieren, auf der Google Play -Seite auf der Hosting der Spyware -App aufgeführt ist, hat nicht auf die Anfrage von Tech nach Kommentar geantwortet.

Hebeien von Lookout, zusammen mit Alemdar Islamoglu, einem Senior -Forscher für die Security Security Intelligence, sagte Tech, dass Lookout zwar keine Informationen darüber habe, wer speziell angegriffen wurde – gehackt, effektiv – das Unternehmen ist zuversichtlich, dass dies eine hoch gezielte Kampagne war, die höchstwahrscheinlich nach Menschen in Südkorea, die Englisch oder Koreaner sprechen.

Die Einschätzung von Lookout basiert auf den Namen der Apps, die sie gefunden haben, von denen einige auf Koreanisch sind, und dass einige der Apps koreanische Sprachtitel haben und die Benutzeroberfläche beide Sprachen unterstützt.

Lookout stellte außerdem fest, dass die Spyware -Apps Domainnamen und IP -Adressen verwenden, die zuvor in Malware und Befehls- und Steuerinfrastruktur, die von Hacking -Gruppen der nordkoreanischen Regierung verwendet wurden, APT37 und APT43 verwendet wurden.

„Das, was für die nordkoreanischen Bedrohungsschauspieler faszinierend ist, ist, dass sie, wie es anscheinend häufig erfolgreich ist, Apps in offizielle App -Stores zu bringen“, sagte Hebeien.