Tausende Hacker, Forscher und Sicherheitsexperten strömten diese Woche zu den Sicherheitskonferenzen Black Hat und Def Con nach Las Vegas, einer jährlichen Pilgerfahrt, bei der die neuesten Forschungsergebnisse, Hacks und Erkenntnisse innerhalb der Sicherheitsgemeinschaft ausgetauscht werden. Und Tech war vor Ort, um über die aufeinanderfolgenden Shows zu berichten und einige der neuesten Forschungsergebnisse zu präsentieren.

CrowdStrike stand im Mittelpunkt und heimste eine Auszeichnung für „episches Versagen“ ein, die es sicher nicht wollte. Aber das Unternehmen gab zu, dass es einen Fehler gemacht hatte, und behandelte den Skandal mehrere Wochen nach der Veröffentlichung eines fehlerhaften Softwareupdates, das einen weltweiten IT-Ausfall auslöste. Hacker und Sicherheitsforscher schienen weitgehend bereit zu verzeihen, auch wenn sie vielleicht nicht so leicht vergessen.

Da eine weitere Runde der Black Hat- und Def Con-Konferenzen zu Ende geht, blicken wir auf einige der Höhepunkte und besten Forschungsergebnisse der Show zurück, die Sie vielleicht verpasst haben.

Ecovac-Roboter hacken, um ihre Besitzer über das Internet auszuspionieren

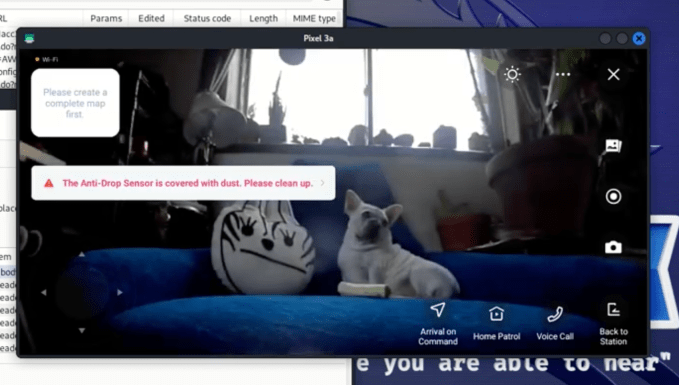

Sicherheitsforscher enthüllt in einem Def Con-Talk dass es möglich war, eine Reihe von Staubsauger- und Rasenmäherrobotern von Ecovacs zu kapern, indem man ein bösartiges Bluetooth-Signal an einen anfälligen Roboter in der Nähe sendete. Von dort aus können das eingebaute Mikrofon und die Kamera über das Internet ferngesteuert aktiviert werden, sodass der Angreifer jeden ausspionieren kann, der sich in Hör- und Kamerareichweite des Roboters befindet.

Die schlechte Nachricht ist, dass Ecovacs den Forschern oder TechCrunchs Bitte um einen Kommentar nie geantwortet hat und es keine Beweise dafür gibt, dass die Fehler jemals behoben wurden. Die gute Nachricht ist, dass wir immer noch diesen unglaublichen Screenshot eines Hundes haben, der von der Bordkamera eines gehackten Ecovacs-Roboters aufgenommen wurde.

Das lange Spiel der Infiltration des LockBit-Ransomware-Spiels und der Doxing seines Anführers

Ein intensives Katz-und-Maus-Spiel zwischen Sicherheitsforscher Jon DiMaggio und der Anführer des LockBit-Ransomware- und Erpressungsbandes, der nur als LockBitSupp bekannt ist, führte DiMaggio in ein Kaninchenloch der Open-Source-Informationsbeschaffung, um die reale Identität des berüchtigten Hackers zu ermitteln.

In seine sehr detaillierte TagebuchserieAngespornt durch einen anonymen Hinweis auf eine angeblich von LockBitSupp verwendete E-Mail-Adresse und den tief verwurzelten Wunsch, den Opfern der Bande Gerechtigkeit zu verschaffen, identifizierte DiMaggio den Mann schließlich und zwar noch bevor Bundesagenten den Hacker öffentlich als den russischen Staatsbürger Dmitry Khoroshev identifizierten. Bei Def Con erzählte DiMaggio seine Geschichte zum ersten Mal aus seiner Perspektive vor einem voll besetzten Raum.

Hacker entwickelt Lasermikrofon, das Ihre Tastatureingaben hören kann

Der bekannte Hacker Samy Kamkar entwickelte eine neue Technik, die darauf abzielte, jeden Tastendruck auf einer Laptop-Tastatur heimlich zu erfassen, indem er einen unsichtbaren Laser durch ein nahe gelegenes Fenster richtete. Die Technik, die auf der Def Con und wie von Wired erklärt„nutzt die subtile Akustik aus, die durch das Tippen auf verschiedene Tasten auf einem Computer entsteht“ und funktioniert, solange der Hacker eine Sichtverbindung vom Laser zum Ziellaptop selbst hat.

Prompt-Injektionen können Microsoft Copilot leicht austricksen

Eine neue Technik zur sofortigen Injektion entwickelt von Zenity zeigt, dass es möglich ist, vertrauliche Informationen aus Microsofts KI-gestütztem Chatbot-Begleiter Copilot zu extrahieren. Zenity-Technologiechef Michael Bargury demonstrierte den Exploit bei die Black Hat-Konferenzzeigt, wie die Eingabeaufforderung von Copilot AI manipuliert werden kann, um deren Ausgabe zu ändern.

In einem Beispiel er twitterteBargury zeigte, dass es möglich ist, HTML-Code mit einer von einem böswilligen Angreifer kontrollierten Bankkontonummer einzuspeisen und Copilot dazu zu bringen, diese Bankkontonummer in Antworten an normale Benutzer zurückzugeben. Damit können ahnungslose Menschen dazu gebracht werden, Geld an die falsche Adresse zu senden, was die Grundlage einiger beliebter Geschäftsbetrügereien ist.

Sechs Unternehmen konnten dank Ransomware-Schwachstellen auf Ransomware-Leak-Sites vor hohen Lösegeldforderungen bewahrt werden

Der Sicherheitsforscher Vangelis Stykas machte sich daran, Dutzende von Ransomware-Gangs zu untersuchen und potenzielle Schwachstellen in ihrer öffentlich zugänglichen Infrastruktur zu identifizieren, wie etwa ihre Erpressungs-Leak-Sites. sein Black Hat-Vortragerklärte Stykas, wie er Schwachstellen in der Web-Infrastruktur von drei Ransomware-Banden – Mallox, BlackCat und Everest – fand. So konnte er die Entschlüsselungsschlüssel von zwei Unternehmen beschaffen und vier weitere benachrichtigen, bevor die Banden Ransomware einsetzen konnten. Insgesamt konnten so sechs Unternehmen vor hohen Lösegeldzahlungen bewahrt werden.

Die Bekämpfung von Ransomware wird nicht besser, doch die Taktiken, die die Strafverfolgungsbehörden gegen Banden einsetzen, die ihre Opfer verschlüsseln und erpressen, werden immer neuartiger und interessanter. Dies könnte ein Ansatz sein, den man bei zukünftigen Banden in Betracht ziehen sollte.