Wie Hacker E-Mails nutzen, um Phishing-Angriffe zu verbreiten

Der Bericht stellt fest, dass die erste E-Mail, die die Opfer erhalten, auf typische Weise über eine Benachrichtigung direkt von Google eingeht. Dies liegt daran, dass der Hacker die Sammlung mit dem Endbenutzer geteilt hat. Die E-Mail stammt von einer [email protected]. Diese Adresse ist legitim und kann von Hackern und Endbenutzern gleichermaßen erkannt werden. Benutzer neigen möglicherweise auch dazu, auf den Link zu klicken, da beim Bewegen des Mauszeigers über die URL ein legitimer Googe-Link angezeigt wird. Darüber hinaus leiten die E-Mails die Benutzer auch auf eine legitime Google-Seite weiter.

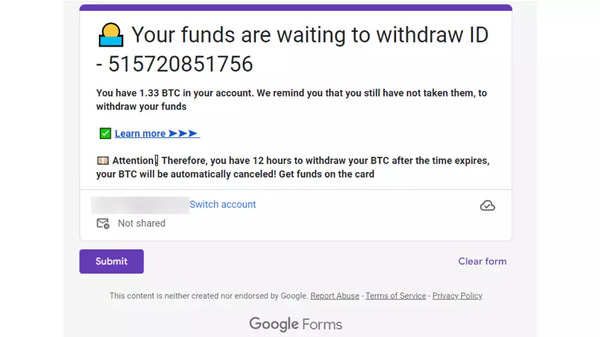

Google-Sammlungen Arbeiten Sie mit mehreren verschiedenen kartenähnlichen Figuren. Benutzer können innerhalb dieser Sammlung auch Links zu Bildern, Webseiten usw. erstellen. Beim Klicken auf die Karte werden jedoch ein verdächtiger Link und eine verdächtige Nachricht angezeigt. Die Hacker möchten, dass ihre Opfer diesen Link eingeben, der wie ein Google-Formular aussieht. Wenn Sie darauf klicken, werden Benutzer auf eine gefälschte Kryptowährungsseite weitergeleitet, auf der letztendlich Geld gestohlen wird.

So identifizieren Sie eine solche E-Mail

Wie in den Bildern oben zu sehen ist, gibt es unten auf der Google-Seite einen wichtigen Unterschied: „Dieser Inhalt wird weder von Google erstellt noch unterstützt.“ Wie viele andere Websites erlaubt auch Google den Nutzern, beliebige Inhalte auf ihre Seite zu stellen, und Hacker missbrauchen dieses Privileg, indem sie illegitime, bösartige Websites platzieren.

Der Bericht stellt außerdem fest, dass Hacker die bösartigen Links verschachteln, um sicherzustellen, dass ihre Nutzlasten ihr Ziel erreichen. Zu diesem Zweck verstecken Angreifer diese Links im dritten Teil. Wenn Benutzer die Google-Links sehen, beginnen sie möglicherweise, den Links zu vertrauen, und Hacker nutzen dieses allgemeine Vertrauen der Benutzer aus.